A medida que continúa la investigación sobre el ataque a la cadena de suministro de SolarWinds, los investigadores de ciberseguridad han revelado una tercera cepa de malware que se implementó en el entorno de construcción para inyectar la puerta trasera en la plataforma de monitoreo de red Orion de la compañía.

Llamada ” Sunspot ” , la herramienta maligna se suma a una lista cada vez mayor de software malintencionado revelado anteriormente, como Sunburst y Teardrop.

“Este código novedoso y altamente sofisticado fue diseñado para inyectar el código malicioso Sunburst en la plataforma SolarWinds Orion sin despertar la sospecha de nuestros equipos de desarrollo y construcción de software”, explicó el nuevo CEO de SolarWinds, Sudhakar Ramakrishna .

Si bien la evidencia preliminar encontró que los operadores detrás de la campaña de espionaje lograron comprometer la construcción de software y la infraestructura de firma de código de la plataforma SolarWinds Orion ya en octubre de 2019 para entregar la puerta trasera Sunburst, los últimos hallazgos revelan una nueva línea de tiempo que establece la primera brecha de la red SolarWinds. el 4 de septiembre de 2019, todo realizado con la intención de implementar Sunspot.

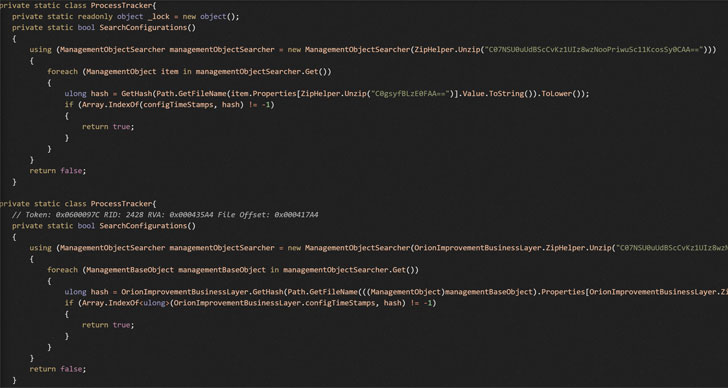

“Sunspot monitorea los procesos en ejecución para aquellos involucrados en la compilación del producto Orion y reemplaza uno de los archivos fuente para incluir el código de puerta trasera Sunburst”, dijeron los investigadores de Crowdstrike en un análisis del lunes.

Crowdstrike está rastreando la intrusión bajo el apodo de “StellarParticle”.

Una vez instalado, el malware (“taskhostsvc.exe”) se otorga a sí mismo privilegios de depuración y comienza su tarea de secuestrar el flujo de trabajo de compilación de Orion al monitorear los procesos de software en ejecución en el servidor y, posteriormente, reemplazar un archivo de código fuente en el directorio de compilación con un código malicioso. variante para inyectar Sunburst mientras se construye Orion.

La versión posterior de octubre de 2019 del lanzamiento de la plataforma Orion parece haber contenido modificaciones diseñadas para probar la capacidad de los perpetradores para insertar código en nuestras compilaciones “, dijo Ramakrishna, haciéndose eco de informes anteriores de ReversingLabs.

El desarrollo se produce cuando los investigadores de Kaspersky encontraron lo que parece ser una primera conexión potencial entre Sunburst y Kazuar, una familia de malware vinculada al equipo de ciberespionaje patrocinado por el estado ruso Turla.

La firma de ciberseguridad, sin embargo, se abstuvo de sacar demasiadas inferencias de las similitudes, sugiriendo en cambio que las superposiciones pueden haber sido agregadas intencionalmente para una atribución engañosa.

Si bien las similitudes están lejos de ser una prueba irrefutable que vincule el truco con Rusia, la semana pasada, funcionarios del gobierno de Estados Unidos atribuyeron formalmente la operación Solorigate a un adversario “probablemente de origen ruso”.

Fuente: thehackernews.com.