Los dispositivos de almacenamiento adjunto a la red (NAS) sin parches son el objetivo de los ataques continuos en los que los atacantes intentan apoderarse de ellos e instalar el malware cryptominer para extraer criptomonedas.Los actores de amenazas explotan dos vulnerabilidades de ejecución de comandos remotos (RCE) previa a la autenticación en la aplicación Helpdesk parcheada por QNAP en octubre de 2020.

El malware de criptominería descubierto en dispositivos NAS comprometidos durante esta campaña fue nombrado UnityMiner por investigadores del Laboratorio de Investigación de Seguridad de Red de Qihoo 360 (360 Netlab).

“Notamos que el atacante personalizó el programa ocultando el proceso de minería y la información real de uso de recursos de memoria de la CPU, por lo que cuando los usuarios de QNAP verifican el uso del sistema a través de la interfaz de administración WEB, no pueden ver el comportamiento anormal del sistema”, dice el informe.

360 Netlab informó a QNAP de la campaña de criptominería en curso el 3 de marzo, un día después de notar los ataques.

Todos los dispositivos NAS con firmware de QNAP lanzados antes de agosto de 2020 son actualmente vulnerables a estos ataques.

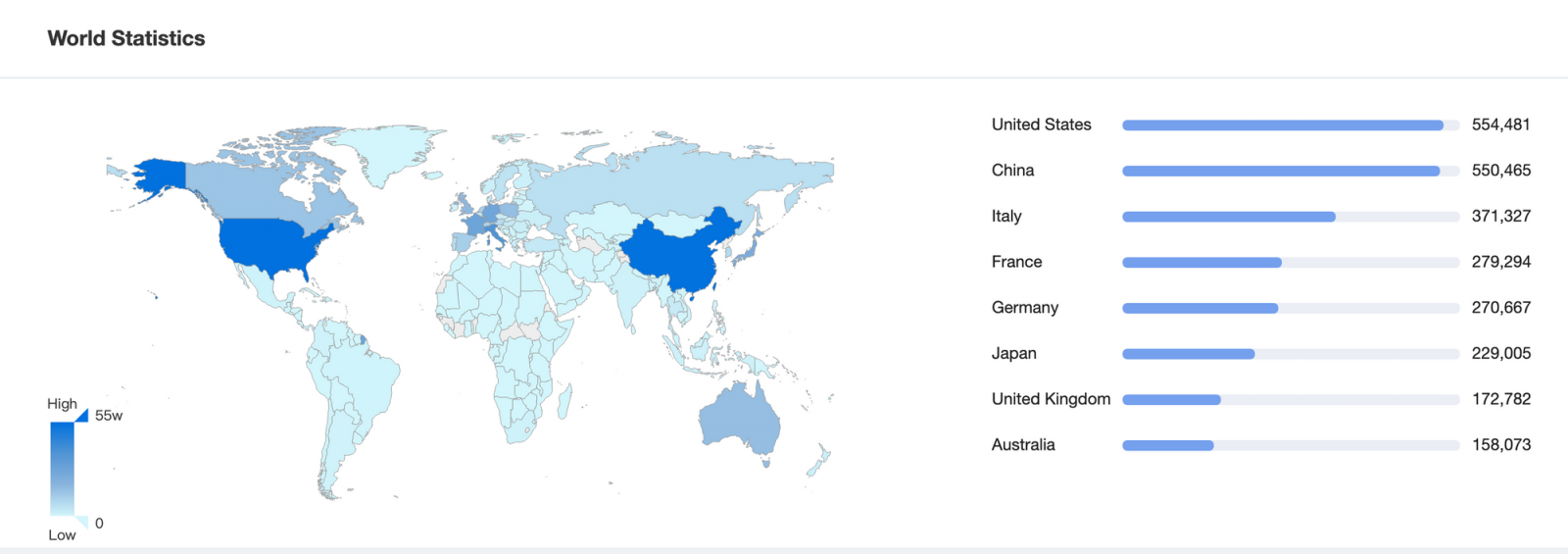

Los investigadores descubrieron 4,297,426 dispositivos NAS de QNAP potencialmente vulnerables en línea utilizando el sistema de mapeo del ciberespacio 360 Quake de la compañía.

Aunque QNAP no ha publicado un aviso para advertir a los clientes sobre los ataques activos, la compañía instó a los clientes el mes pasado a actualizar las aplicaciones Surveillance Station y Helpdesk para parchear las vulnerabilidades de seguridad descubiertas recientemente.

“Para garantizar la seguridad de su NAS de QNAP, se insta a los usuarios a instalar sus actualizaciones correspondientes lo antes posible”, dijo QNAP.

“Junto con estas actualizaciones de software y avisos de seguridad publicados, QNAP también ha enviado correos electrónicos de notificación individuales a usuarios conocidos de Surveillance Station, para minimizar el impacto causado por el problema”.

En enero, QNAP advirtió a los clientes sobre otra serie de ataques que infectan y explotan los dispositivos NAS de QNAP para extraer bitcoins sin su conocimiento.

Esa advertencia se produjo después de que QNAP publicara un artículo de la base de conocimientos de noviembre que explicaba que los dispositivos NAS que ejecutan procesos dovecat y dedpma están comprometidos y ejecutan un malware minero de Bitcoin.

Dispositivos NAS bajo asedio

Los dispositivos NAS de QNAP han estado bajo ataque desde hace un tiempo, y se advirtió a los clientes sobre el malware QSnatch y las infecciones de Muhstik Ransomware en septiembre y octubre de 2019.

Una campaña de eCh0raix Ransomware (también conocida como QNAPCrypt) también se dirigió a los dispositivos NAS de QNAP con firmware QTS desactualizado y contraseñas débiles durante agosto de 2019.

Más recientemente, en septiembre de 2020, QNAP informó a los clientes de una ola de ataques AgeLocker Ransomware en dispositivos NAS expuestos públicamente.

Todos los propietarios de NAS de QNAP deben seguir la siguiente lista de verificación para proteger su NAS y verificar si hay malware:

- Cambiar todas las contraseñas de todas las cuentas del dispositivo

- Eliminar cuentas de usuarios desconocidos del dispositivo

- Asegúrese de que el firmware del dispositivo esté actualizado y que todas las aplicaciones también estén actualizadas

- Eliminar aplicaciones desconocidas o no utilizadas del dispositivo

- Instale la aplicación QNAP MalwareRemover a través de la funcionalidad del App Center

- Configure una lista de control de acceso para el dispositivo (Panel de control -> Seguridad -> Nivel de seguridad)

Detalles técnicos adicionales para el malware de criptominería UnityMiner y una lista de todas las versiones de firmware conocidas como vulnerables están disponibles en el informe de 360 Netlab.

Fuente: bleepingcomputer.com.