Los operadores detrás del malware móvil BlackRock han resurgido con un nuevo troyano bancario Android llamado ERMAC que se dirige a Polonia y tiene sus raíces en el infame malware Cerberus, según la última investigación.

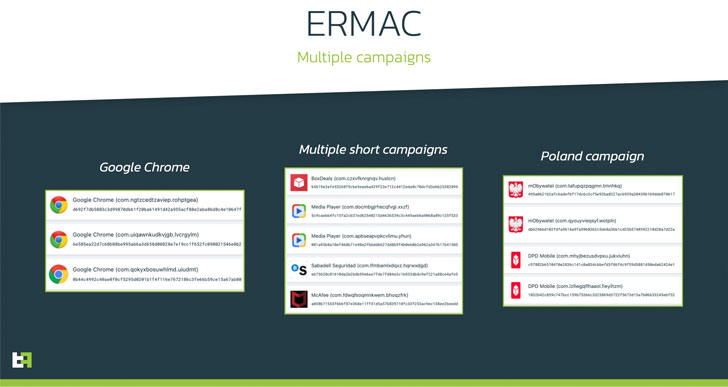

“El nuevo troyano ya tiene campañas de distribución activas y apunta a 378 aplicaciones bancarias y de billetera con superposiciones”, dijo el CEO de ThreatFabric, Cengiz Han Sahin, en un comunicado enviado por correo electrónico. Se cree que las primeras campañas que involucran a ERMAC comenzaron a fines de agosto bajo la apariencia de la aplicación Google Chrome.

Desde entonces, los ataques se han expandido para incluir una variedad de aplicaciones como banca, reproductores multimedia, servicios de entrega, aplicaciones gubernamentales y soluciones antivirus como McAfee .

Casi completamente basado en el conocido troyano bancario Cerberus , los hallazgos de la firma holandesa de ciberseguridad provienen de publicaciones en foros hechas por un actor llamado DukeEugene el mes pasado el 17 de agosto, invitando a posibles clientes a “alquilar una nueva botnet de Android con amplia funcionalidad a un círculo reducido de personas “por $ 3,000 al mes.

DukeEugene también es conocido como el actor detrás de la campaña BlackRock que salió a la luz en julio de 2020. Con una variedad de capacidades de robo de datos, el infostealer y el keylogger se originan en otra cepa bancaria llamada Xerxes, que a su vez es una cepa del troyano bancario LokiBot Android. – con el código fuente del malware hecho público por su autor alrededor de mayo de 2019.

Cerberus, en septiembre de 2020, tuvo su propio código fuente lanzado como un troyano de acceso remoto gratuito (RAT) en foros de piratería clandestinos luego de una subasta fallida que buscaba $ 100,000 para el desarrollador.

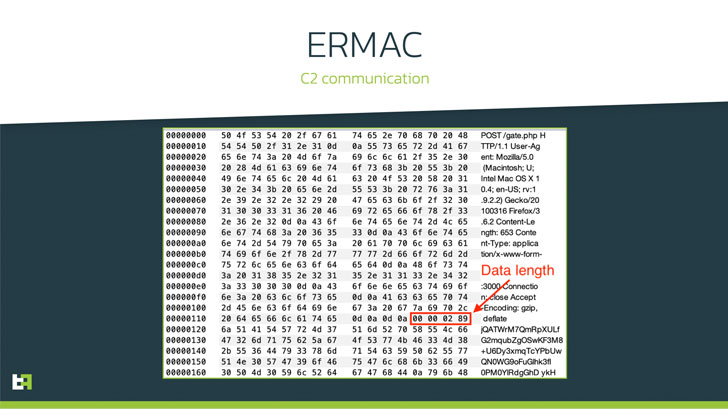

ThreatFabric también destacó el cese de muestras frescas de BlackRock desde la aparición de ERMAC, lo que plantea la posibilidad de que “DukeEugene haya pasado de utilizar BlackRock en sus operaciones a ERMAC”. Además de compartir similitudes con Cerberus, la variedad recién descubierta se destaca por el uso de técnicas de ofuscación y el esquema de cifrado Blowfish para comunicarse con el servidor de comando y control.

ERMAC, al igual que su progenitor y otro malware bancario , está diseñado para robar información de contacto, mensajes de texto, abrir aplicaciones arbitrarias y desencadenar ataques de superposición contra una multitud de aplicaciones financieras para deslizar las credenciales de inicio de sesión. Además, ha desarrollado nuevas funciones que permiten al software malicioso borrar el caché de una aplicación específica y robar cuentas almacenadas en el dispositivo.

“La historia de ERMAC muestra una vez más cómo las fugas de código fuente de malware pueden conducir no solo a una lenta evaporación de la familia de malware, sino también a traer nuevas amenazas / actores al panorama de amenazas”, dijeron los investigadores. “Aunque carece de algunas funciones potentes como RAT, sigue siendo una amenaza para los usuarios de banca móvil y las instituciones financieras de todo el mundo”.

Fuente: https://www.threatfabric.com.