Más de 660,000 servidores Rsync expuestos son potencialmente vulnerables a seis nuevas vulnerabilidades, incluida una falla de desbordamiento de buffer de memoria dinámica de gravedad crítica que permite la ejecución remota de código en servidores.

Rsync es una herramienta de sincronización de archivos y transferencia de datos de código abierto valorada por su capacidad para realizar transferencias incrementales, reduciendo los tiempos de transferencia de datos y el uso del ancho de banda.

Admite transferencias de sistemas de archivos locales, transferencias remotas a través de protocolos seguros como SSH y sincronización directa de archivos a través de su propio demonio.

La herramienta es utilizada ampliamente por sistemas de respaldo como Rclone, DeltaCopy, ChronoSync, repositorios de distribución de archivos públicos y operaciones de administración de servidores y nubes.

Las fallas de Rsync fueron descubiertas por Google Cloud e investigadores de seguridad independientes y se pueden combinar para crear poderosas cadenas de explotación que conducen a un compromiso remoto del sistema.

“En el CVE más grave, un atacante solo requiere acceso de lectura anónimo a un servidor rsync, como un espejo público, para ejecutar código arbitrario en la máquina en la que se ejecuta el servidor”, dice el comunicado boletín publicado en Openwall.

Los seis defectos se resumen a continuación:

- Desbordamiento de Tampón de Montón (CVE-2024-12084): Vulnerabilidad que surge del manejo inadecuado de las longitudes de suma de comprobación en el demonio Rsync, lo que lleva a escrituras fuera de límites en el búfer. Afecta a las versiones 3.2.7 a < 3.4.0 y puede permitir la ejecución de código arbitrario. La mitigación implica compilar con banderas específicas para deshabilitar el soporte de digestión SHA256 y SHA512. (Puntuación CVSS: 9,8)

- Fugas de información a través de la Pila No Inicializada (CVE-2024-12085): Fallo que permite la fuga de datos de pila no inicializados al comparar sumas de comprobación de archivos. Los atacantes pueden manipular las longitudes de suma de comprobación para explotar esta vulnerabilidad. Afecta a todas las versiones por debajo de 3.4.0, con mitigación alcanzable compilando con la bandera -ftrivial-auto-var-init=zero para inicializar el contenido de la pila. (Puntuación CVSS: 7.5)

- Fugas de Servidor Archivos de Cliente Arbitrarias (CVE-2024-12086): Vulnerabilidad que permite a un servidor malicioso enumerar y reconstruir archivos de cliente arbitrarios byte por byte utilizando valores de suma de comprobación manipulados durante la transferencia de archivos. Todas las versiones por debajo de 3.4.0 se ven afectadas. (Puntuación CVSS: 6.1)

- Ruta Traversal vía –inc-recursive Option (CVE-2024-12087): Problema que se deriva de la verificación inadecuada del enlace simbólico cuando se utiliza la opción –inc-recursiva. Los servidores maliciosos pueden escribir archivos fuera de los directorios previstos en el cliente. Todas las versiones por debajo de 3.4.0 son vulnerables. (Puntuación CVSS: 6.5)

- Bypass de la opción –safe-links (CVE-2024-12088): Fallo que ocurre cuando Rsync no verifica adecuadamente los destinos de enlace simbólicos que contienen otros enlaces. Esto da como resultado el recorrido de la ruta y las escrituras de archivos arbitrarios fuera de los directorios designados. Todas las versiones por debajo de 3.4.0 se ven afectadas. (Puntuación CVSS: 6.5)

- Condición de Raza de Enlace Simbólico (CVE-2024-12747): Vulnerabilidad derivada de una condición de raza en el manejo de enlaces simbólicos. La explotación puede permitir a los atacantes acceder a archivos confidenciales y escalar privilegios. Todas las versiones por debajo de 3.4.0 se ven afectadas. (Puntuación CVSS: 5.6)

El Centro de Coordinación CERT (CERT/CC) emitió un boletín de advertencia sobre los defectos de Rsync, marcando Red Hat, Arch, Gentoo, etc Ubuntu NixOS, AlmaLinux OS Foundation y Triton Data Center como afectados.

Sin embargo, muchos más proyectos y proveedores potencialmente afectados aún no han respondido.

“Cuando se combinan, las dos primeras vulnerabilidades (desbordamiento de búfer de memoria dinámica y fuga de información) permiten a un cliente ejecutar código arbitrario en un dispositivo que tiene un servidor Rsync en ejecución”, advirtió CERT/CC.

“El cliente solo requiere acceso de lectura anónimo al servidor, como espejos públicos. Además, los atacantes pueden tomar el control de un servidor malicioso y leer/escribir archivos arbitrarios de cualquier cliente conectado. Los datos confidenciales, como las claves SSH, se pueden extraer y el código malicioso se puede ejecutar sobrescribiendo archivos como ~/.bashrc o ~/.popt.”

En su propio boletín sobre CVE-2024-12084, RedHat señaló que no hay mitigaciones prácticas, y la falla es explotable en la configuración predeterminada de Rsync.

“Tenga en cuenta que la configuración rsync predeterminada de rsyncd permite la sincronización anónima de archivos, que está en riesgo de esta vulnerabilidad”, explica RedHat.

“De lo contrario, un atacante necesitará credenciales válidas para servidores que requieren autenticación.”

Se recomienda a todos los usuarios que actualicen a actualizar a la versión 3.4.0 lo antes posible.

Impacto generalizado

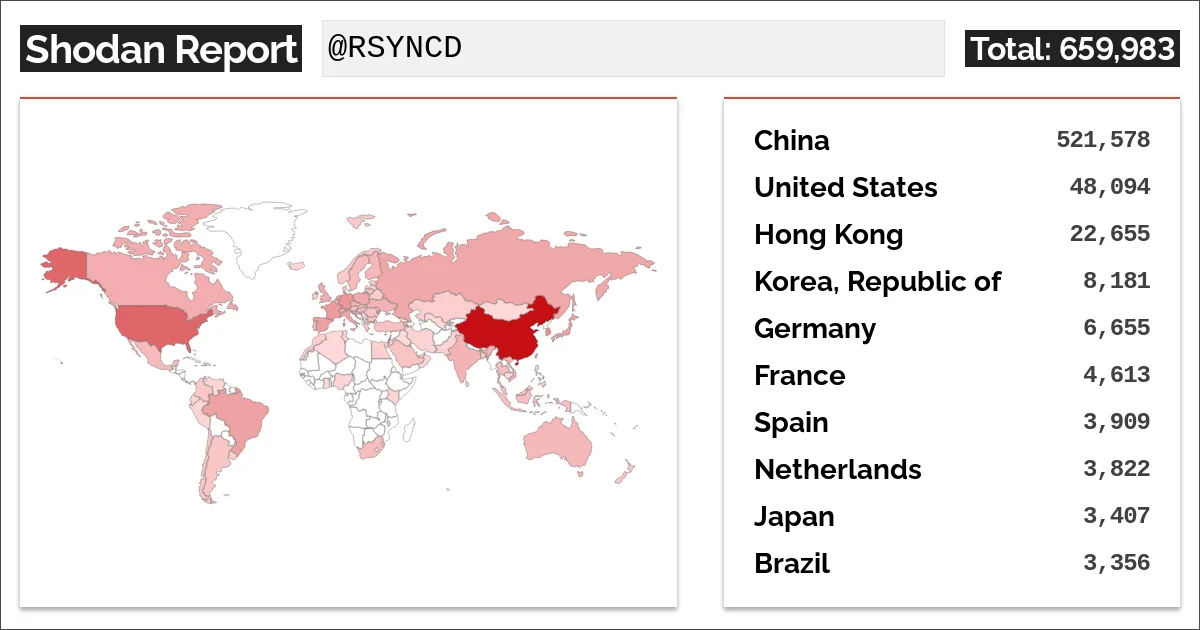

Una búsqueda de Shodan realizada por BleepingComputer muestra que hay más de 660,000 direcciones IP con servidores Rsync expuestos.

La mayoría de las direcciones IP se encuentran en China, con 521,000 expuestas, seguidas de Estados Unidos, Hong Kong, Corea y Alemania en cantidades mucho más pequeñas.

De estos servidores Rsync expuestos, 306.517 se ejecutan en el puerto TCP predeterminado 873 y 21.239 se escuchan en el puerto 8873, comúnmente utilizado para Rsync a través de túneles SSH.

Binary Edge también muestra una gran cantidad de servidores Rsync expuestos, pero sus números son más bajos, con 424,087.

Si bien hay muchos servidores expuestos, no está claro si son vulnerables a las vulnerabilidades recién divulgadas, ya que los atacantes necesitarían credenciales válidas o el servidor debe configurarse para conexiones anónimas, que no probamos.

Se recomienda encarecidamente a todos los usuarios de Rsync que actualicen a la versión 3.4.0 o configuren el demonio para que requiera credenciales.

Para aquellos que no pueden actualizar ahora, también puede bloquear el puerto TCP 873 en el perímetro para que los servidores no sean accesibles de forma remota.

Fuente: www.bleepingcomputer.com