Los atacantes están abusando de la plataforma de desarrollo de aplicaciones comerciales Apps Script de Google para robar información de tarjetas de crédito enviada por clientes de sitios web de comercio electrónico mientras compran en línea.Están utilizando el dominio script.google.com para ocultar con éxito su actividad maliciosa de los motores de detección de malware y omitir los controles de la Política de seguridad de contenido (CSP).

Aprovechan el hecho de que las tiendas en línea considerarían el dominio de Apps Script de Google como confiable y potencialmente incluirían en la lista blanca todos los subdominios de Google en la configuración CSP de sus sitios (un estándar de seguridad para bloquear la ejecución de código no confiable en aplicaciones web).

Los skimmers de tarjetas de crédito (scripts Magecart o skimmers de tarjetas de pago) son scripts basados en JavaScript inyectados por grupos de ciberdelincuencia conocidos como grupos Magecart que se inyectan en tiendas en línea pirateadas como parte de ataques de skimming web (también conocido como e-skimming).

Una vez implementados, los scripts les permiten recopilar el pago y la información personal enviada por los clientes de las tiendas pirateadas y recopilarla en los servidores bajo su control.

Dominio de Google Apps Script utilizado como punto final de exfiltración

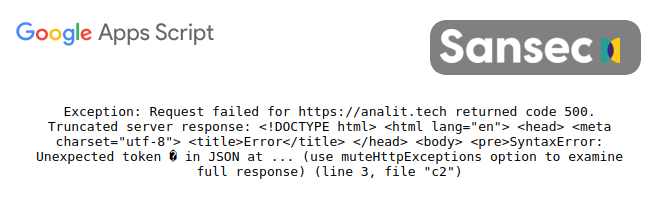

Esta nueva táctica de robo de información de pago fue descubierta por el investigador de seguridad Eric Brandel mientras analizaba los datos de detección temprana de violaciones proporcionados por Sansec , una empresa de ciberseguridad centrada en la lucha contra el skimming digital.

Como descubrió, el script skimmer malicioso y ofuscado inyectado por los atacantes en los sitios de comercio electrónico interceptó la información de pago enviada por los usuarios.

Toda la información de pago robada de la tienda en línea comprometida se envió como datos JSON codificados en base64 a una aplicación personalizada de Google Apps Script, utilizando script [.] Google [.] Com como un punto final de exfiltración.

Después de llegar al punto final de Google Apps Script, los datos se reenviaron a otro servidor, el sitio web analit [.] Tech con sede en Israel, controlado por los atacantes.

“El dominio de malware analit [.] Tech se registró el mismo día que los dominios de malware previamente descubiertos hotjar [.] Host y pixelm [.] Tech, que también están alojados en la misma red”, dijo Sansec .

Esta no es la primera vez que se abusa de este servicio de Google, ya que el grupo de ciberdelincuentes FIN7 lo usó en el pasado junto con los servicios de Google Sheets y Google Forms para el comando y control de malware.

Desde mediados de 2015, FIN7 (también conocido como Carbanak o Cobalt) se ha dirigido a los bancos y las terminales de punto de venta (PoS) empresas de la UE y EE . UU . Que utilizan la puerta trasera de Carbanak .

“Esta nueva amenaza muestra que la mera protección de las tiendas web para que no hablen con dominios que no son de confianza no es suficiente”, agregó Sansec.

“Los gerentes de comercio electrónico deben asegurarse de que los atacantes no puedan inyectar código no autorizado en primer lugar. El monitoreo de vulnerabilidades y malware del lado del servidor es esencial en cualquier política de seguridad moderna”.

Google Analytics también abusó para robar tarjetas de crédito

También se abusó de otros servicios de Google en los ataques de Magecart, y los atacantes utilizaron la plataforma Google Analytics para robar información de pago de varias docenas de tiendas en línea.

Lo que empeoró esos ataques fue que al abusar de la API de Google Analytics, los actores de amenazas también podían eludir la CSP, ya que las tiendas web incluían en la lista blanca el servicio de análisis web de Google en su configuración de CSP para rastrear visitantes.

Como descubrieron Sansec y PerimeterX en ese momento, en lugar de bloquear los ataques basados en inyecciones, permitir que los scripts de Google Analytics permitieran a los atacantes utilizarlos para robar y exfiltrar datos.

Esto se hizo utilizando un script de skimmer web diseñado específicamente para codificar los datos robados y enviarlos al panel de Google Analytics del atacante en forma cifrada.

Según las estadísticas proporcionadas por BuiltWith , más de 28 millones de sitios están utilizando actualmente los servicios de análisis web GA de Google, con 17.000 de los sitios web accesibles a través de un escaneo HTTPArchive en marzo de 2020 en la lista blanca del dominio google-analytics.com de acuerdo con las estadísticas de PerimeterX.

“Normalmente, un skimmer digital (también conocido como Magecart) se ejecuta en servidores poco fiables en paraísos fiscales, y su ubicación revela su nefasta intención”, explicó Sansec en ese momento.

“Pero cuando una campaña de skimming se ejecuta completamente en servidores confiables de Google, muy pocos sistemas de seguridad la marcarán como ‘sospechosa’. Y lo que es más importante, las contramedidas populares como Content-Security-Policy (CSP) no funcionarán cuando un administrador del sitio confíe en Google “.

“La CSP se inventó para limitar la ejecución de código que no es de confianza. Pero como casi todo el mundo confía en Google, el modelo es defectuoso”, dijo también a BleepingComputer el CEO y fundador de Sansec, Willem de Groot .

Fuente: bleepingcomputer.com.