Ayer, un investigador reveló un método para ocultar hasta tres MB de datos dentro de una imagen de Twitter.

En su demostración, el investigador mostró tanto archivos de audio MP3 como archivos ZIP contenidos en las imágenes PNG alojadas en Twitter.

Aunque el arte de ocultar datos que no son imágenes en imágenes (esteganografía) no es novedoso, el hecho de que las imágenes se puedan alojar en un sitio web popular como Twitter y no se desinfecten abre una posibilidad de abuso por parte de actores malintencionados.

Una imagen que canta …

Ayer, el investigador y programador David Buchanan adjuntó imágenes de ejemplo a sus tweets que tenían datos como archivos ZIP completos y archivos MP3 ocultos.

Aunque los archivos PNG adjuntos alojados en Twitter representan imágenes válidas cuando se obtienen una vista previa, simplemente descargar y cambiar su extensión de archivo fue suficiente para obtener contenido diferente del mismo archivo.

Fuente: Twitter

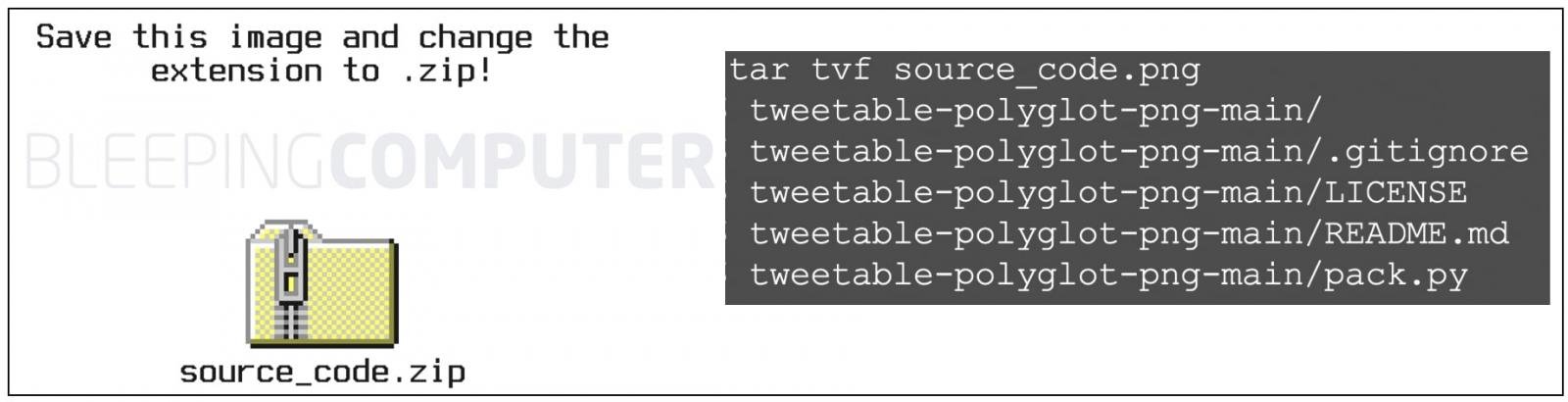

Como observó BleepingComputer, la imagen de 6 KB tuiteada por el investigador contiene un archivo ZIP completo.

El ZIP contiene el código fuente de Buchanan que cualquiera puede usar para empaquetar contenido misceláneo en una imagen PNG.

Para aquellos que prefieren el enfoque un poco menos práctico, el investigador también ha proporcionado un código fuente para generar lo que él llama archivos tweetable-polyglot-png en GitHub.

En otro ejemplo subido a Twitter, Buchanan tuiteó una imagen que podía cantar.

“Descargue este, cambie el nombre a .mp3 y ábralo en VLC para una sorpresa. (Nota: asegúrese de descargar la versión de resolución completa del archivo, debe ser 2048x2048px)”, dijo el investigador.

I found a way to stuff up to ~3MB of data inside a PNG file on twitter. This is even better than my previous JPEG ICC technique, since the inserted data is contiguous.

The source code is available in the ZIP/PNG file attached: pic.twitter.com/zEOl2zJYRC

— Dаvіd Вucһаnаn (@David3141593) March 17, 2021

Según lo probado por BleepingComputer, la imagen ubicada en el servidor de imágenes de Twitter a continuación tiene un tamaño de aproximadamente 2,5 MB y se puede guardar con una extensión “.mp3”.

https://pbs.twimg.com/media/Ewo_O6zWUAAWizr?format=png&name=large

Una vez abierto, el archivo de imagen, ahora convertido en MP3, comenzaría a reproducir la canción Never Gonna Give You Up de Rick Astley .

“Twitter comprime imágenes, la mayor parte del tiempo, pero hay algunos escenarios en los que no lo hace”.

“Twitter también intenta eliminar cualquier metadato que no sea esencial, por lo que cualquier técnica existente de ‘archivo políglota’ no funcionaría”.

“El nuevo truco que descubrí es que puedes agregar datos al final de la secuencia ‘ DEFLATE ‘ (la parte del archivo que almacena los datos de píxeles comprimidos), y Twitter no los eliminará”, dijo Buchanan a BleepingComputer en un entrevista por correo electrónico.

Abierto al abuso por parte de actores de amenazas sigilosos

Las técnicas de esteganografía a menudo son aprovechadas por agentes sigilosos de amenazas, ya que les permiten ocultar comandos maliciosos, cargas útiles y otro contenido en archivos de apariencia común, como imágenes.

Ayer mismo, BleepingComputer informó sobre una nueva técnica de exfiltración mediante la cual los ciberdelincuentes ocultaban datos de tarjetas de crédito robadas en imágenes JPG.

El hecho de que Twitter no siempre elimine información extraña de una imagen, como lo demostró Buchanan, abre espacio para el abuso de la plataforma por parte de los actores de amenazas.

Además, lo que plantea un desafío adicional es que bloquear el tráfico de imágenes de Twitter puede afectar las operaciones legítimas.

Por ejemplo, un administrador de red que bloquea el dominio de imágenes de Twitter pbs.twimg.com también provocaría el bloqueo de imágenes legítimas alojadas en Twitter.

Dicho esto, Buchanan cree que su técnica de prueba de concepto de imagen PNG puede no ser particularmente útil por sí misma, ya que son viables más métodos de esteganografía.

“No creo que esta técnica sea particularmente útil para los atacantes, porque las técnicas de esteganografía de imágenes más tradicionales son más fáciles de implementar (e incluso más sigilosas)”.

Sin embargo, lo más probable es que la técnica PNG demostrada por el investigador pueda ser utilizada por malware para facilitar sus actividades C2 de comando y control.

“Pero tal vez podría usarse como parte de un sistema C2, para distribuir archivos maliciosos a hosts infectados”, dijo Buchanan a BleepingComputer.

Del mismo modo, debido a que los sistemas de monitoreo de red pueden considerar a Twitter como un host seguro, la distribución de malware a través de Twitter utilizando tales archivos de imagen sigue siendo un método viable para evitar los programas de seguridad.

Cuando se le preguntó si Twitter estaba al tanto de este error, el investigador le dijo a BleepingComputer:

“Informé mi truco original basado en JPEG al programa de recompensas de errores de Twitter, pero dijeron que no era un error de seguridad, así que no me molesté en informarles de esto”.

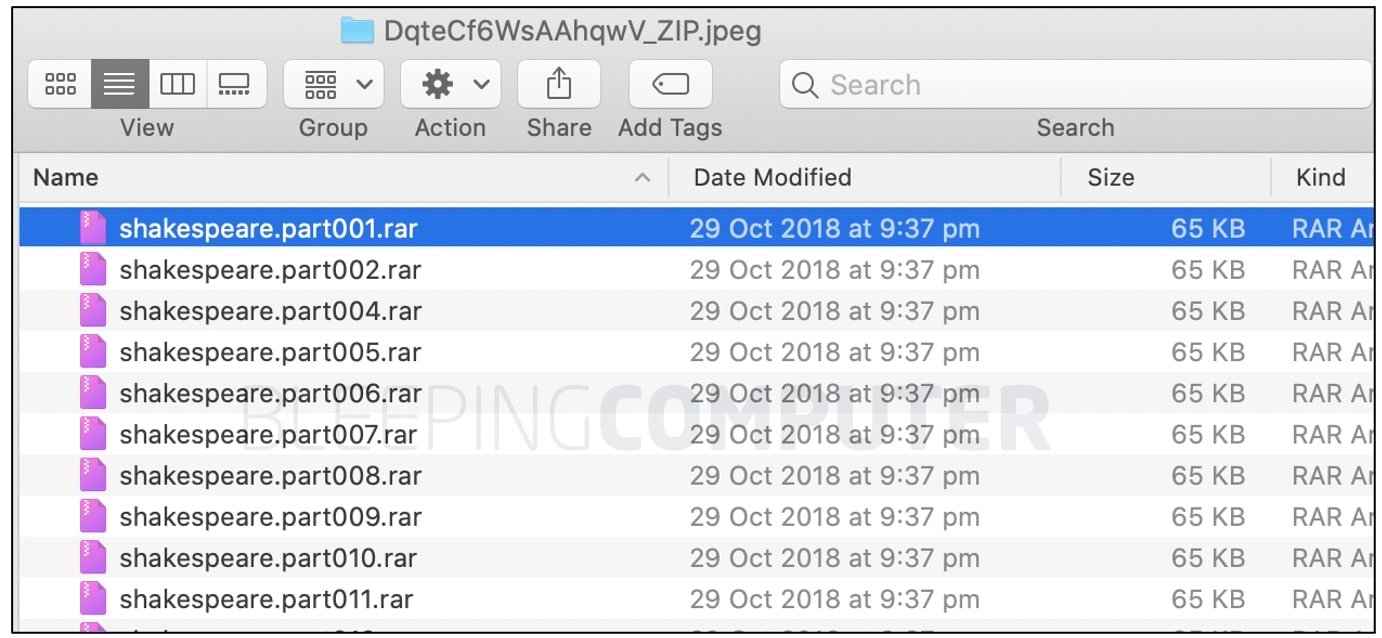

En su ejemplo de 2018, según lo informado por BleepingComputer, Buchanan tuiteó una pequeña miniatura JPG que contenía la enorme colección del Proyecto Gutenberg de Las obras completas de William Shakespeare.

Anteriormente, los atacantes habían hecho un mal uso de servicios legítimos como Imgur para alojar sus imágenes que luego se utilizaron para calcular la carga útil maliciosa de Cobalt Strike.

Fuente: BleepingComputer.