Se está llevando a cabo una campaña masiva de ransomware dirigida a dispositivos QNAP en todo el mundo, y los usuarios encuentran sus archivos ahora almacenados en archivos 7zip protegidos con contraseña.

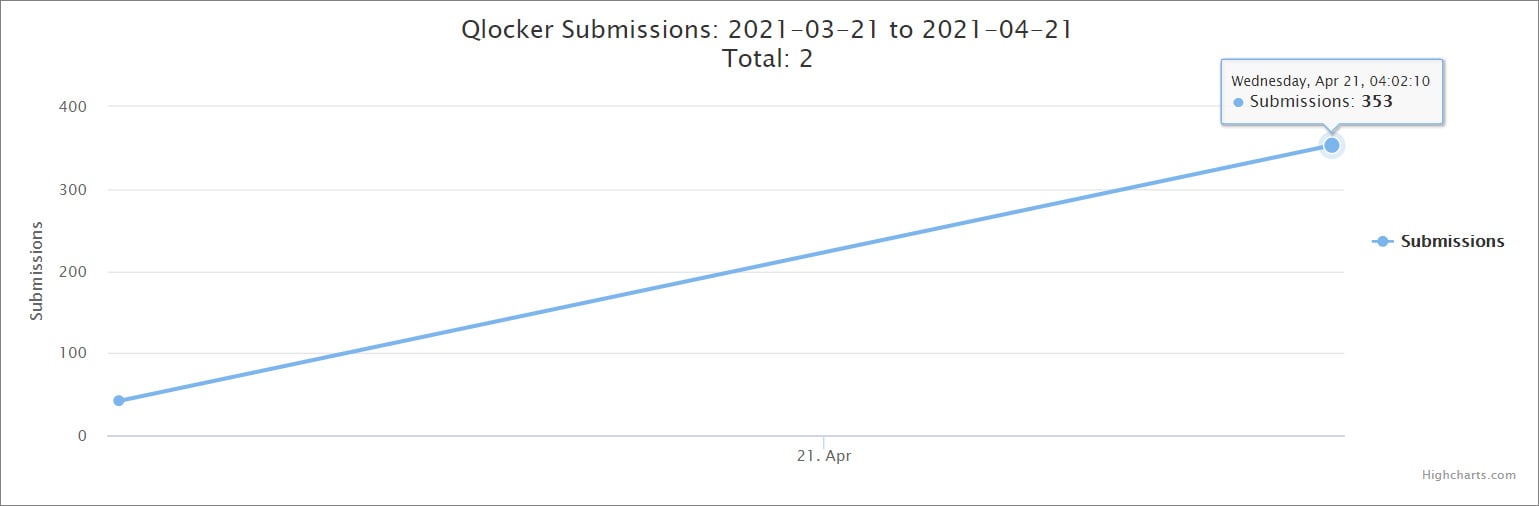

El ransomware se llama Qlocker y comenzó a apuntar a los dispositivos QNAP el 19 de abril de 2021. Desde entonces, ha habido una enorme cantidad de actividad en nuestro foro de soporte, e ID-Ransomware ha visto un aumento de envíos de víctimas.

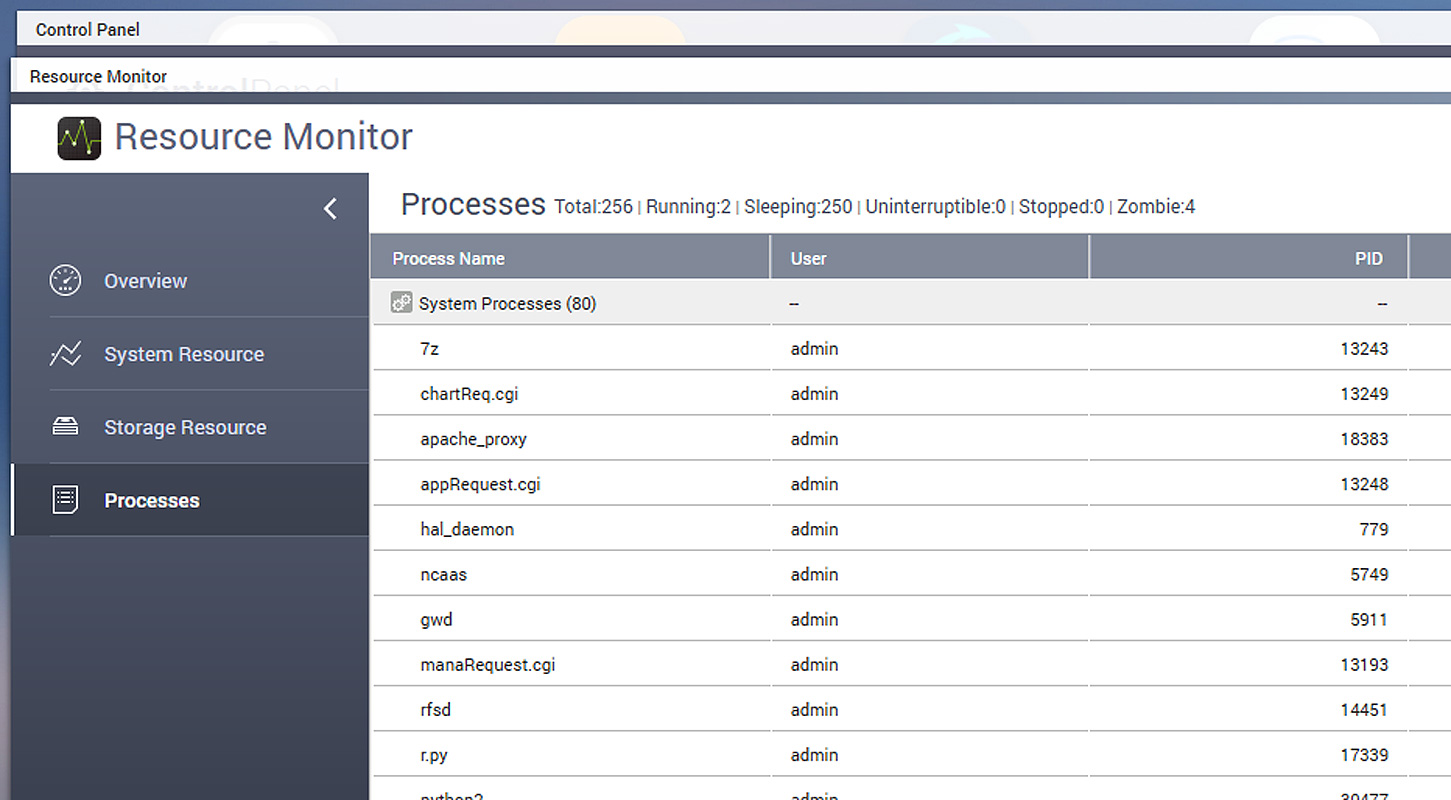

Según los informes de las víctimas en un tema de soporte de BleepingComputer Qlocker , los atacantes usan 7-zip para mover archivos en dispositivos QNAP a archivos protegidos con contraseña. Mientras se bloquean los archivos, el Monitor de recursos de QNAP mostrará numerosos procesos ‘7z’ que son el ejecutable de la línea de comandos 7zip.

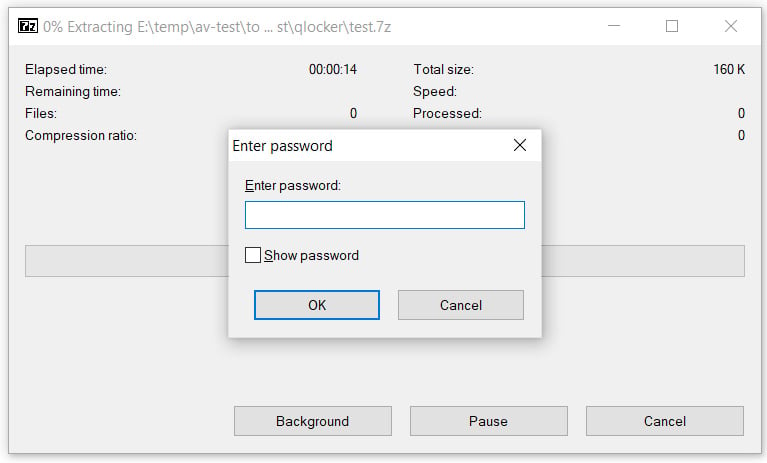

Cuando el ransomware haya finalizado, los archivos del dispositivo QNAP se almacenarán en archivos 7-zip protegidos con contraseña que terminan con la extensión .7z . Para extraer estos archivos, las víctimas deberán ingresar una contraseña conocida solo por el atacante.

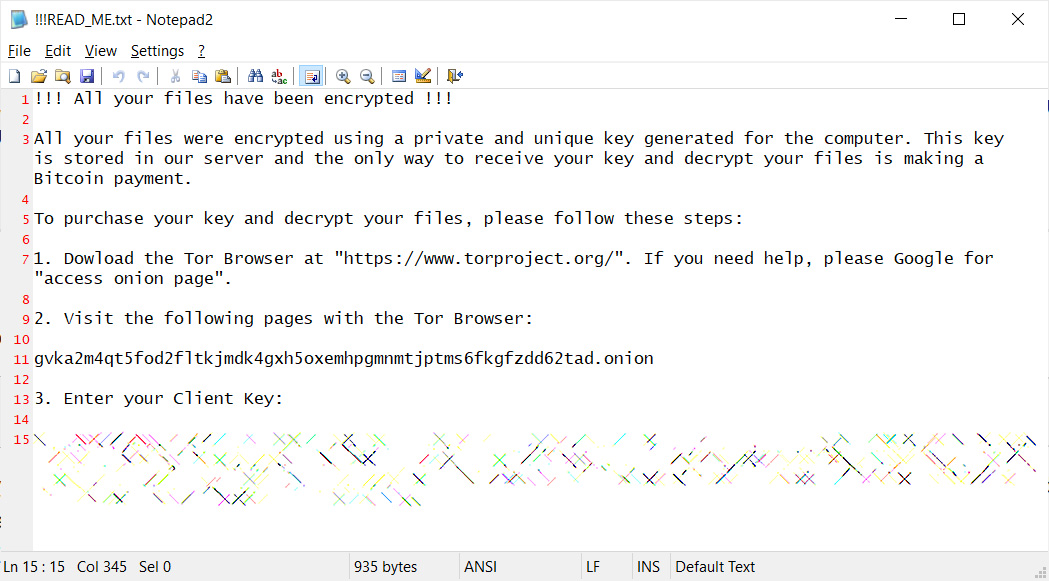

Después de cifrar los dispositivos QNAP, los usuarios se quedan con una nota de rescate !!! READ_ME.txt que incluye una clave de cliente única que las víctimas deben ingresar para iniciar sesión en el sitio de pago Tor del ransomware.

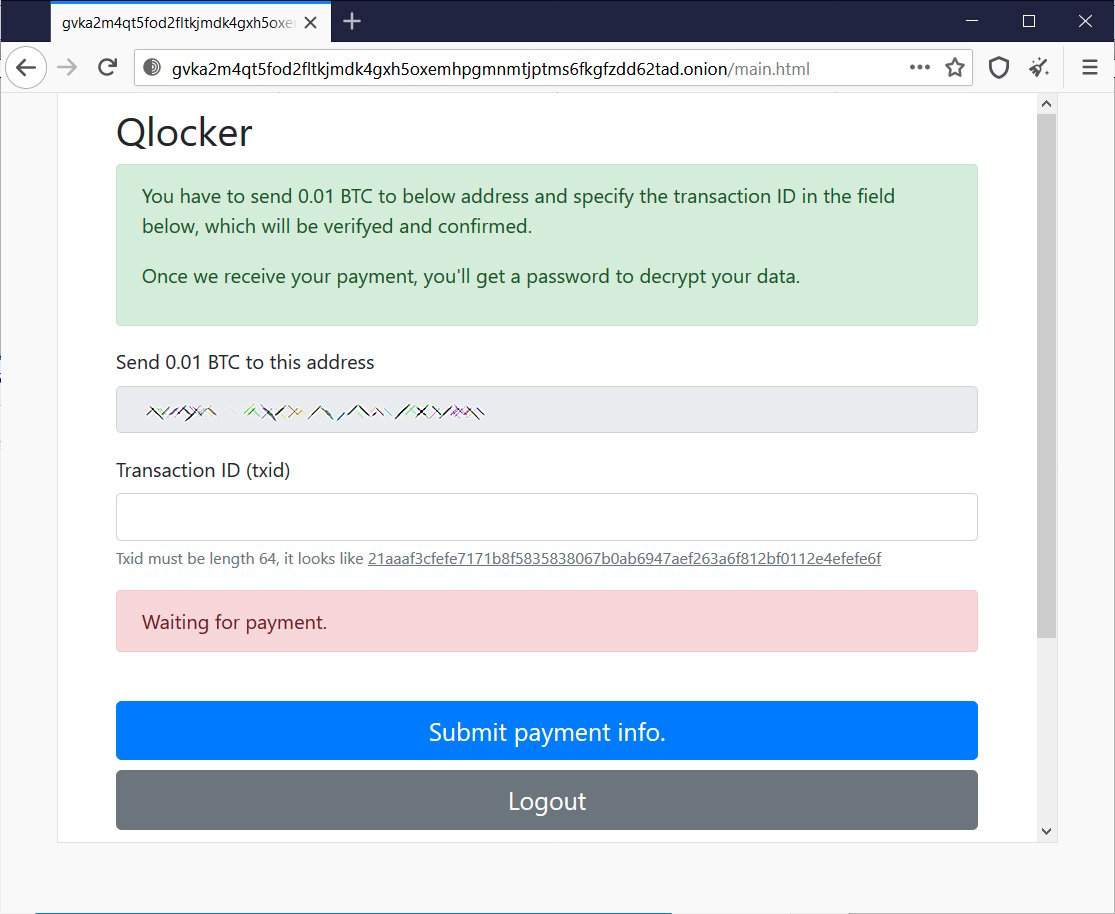

De las notas de rescate de Qlocker vistas por BleepingComputer, se les dice a todas las víctimas que paguen 0.01 Bitcoins, que son aproximadamente $ 557.74, para obtener una contraseña para sus archivos archivados.

Actualización 22/04/21 12:44 a.m. EST : Es posible que se haya encontrado una debilidad que podría permitir a las víctimas recuperar sus archivos de forma gratuita. Todavía estamos investigando esto y publicaremos una actualización alrededor de las 10 a. M. EST, o posiblemente antes.

Actualización 22/04/21 09:15 AM EST: Temprano esta mañana, Jack Cable se comunicó con BleepingComputer sobre un error que descubrió en el sitio Qlocker Tor que permitía a los usuarios recuperar sus contraseñas 7zip de forma gratuita.

Con este error, las víctimas podían tomar una ID de transacción de Bitcoin de una persona que ya había pagado el rescate y modificarla ligeramente. Cuando enviaron la ID de transacción alterada en el sitio de Qlocker Tor, la aceptó como pago y mostró la contraseña 7zip de la víctima.

Anoche, Cable había sido privado para ayudar a las personas a recuperar sus contraseñas y se estaban haciendo arreglos con Emsisoft para crear un sistema de ayuda para que las víctimas recuperen archivos.

Lamentablemente, una hora después de que nos enteramos del error, los operadores de ransomware se dieron cuenta y lo solucionaron.

En este punto, no hay forma de recuperar los archivos sin una contraseña, que ya no se pueden recuperar de forma gratuita.

QNAP cree que los atacantes están explotando vulnerabilidades

Recientemente, QNAP resolvió vulnerabilidades críticas que podrían permitir que un actor remoto obtenga acceso completo a un dispositivo y ejecute ransomware.

QNAP solucionó estas dos vulnerabilidades el 16 de abril con las siguientes descripciones:

- CVE-2020-2509: Vulnerabilidad de inyección de comandos en QTS y QuTS hero

- CVE-2020-36195: Vulnerabilidad de inyección de SQL en la consola multimedia y el complemento de transmisión de medios

Puede encontrar más información sobre estas vulnerabilidades en una publicación de blog del equipo de investigación de SAM Seamless Network que reveló los errores a QNAP.

QNAP le dijo a BleepingComputer que creen que Qlocker aprovecha la vulnerabilidad CVE-2020-36195 para ejecutar el ransomware en dispositivos vulnerables.

Debido a esto, se recomienda encarecidamente actualizar QTS, la consola multimedia y el complemento de transmisión de medios a las últimas versiones.

“QNAP insta encarecidamente a todos los usuarios a que instalen inmediatamente la última versión de Malware Remover y ejecuten un escaneo de malware en el NAS de QNAP. La Consola multimedia, el Complemento de transmisión de medios y las aplicaciones Hybrid Backup Sync también deben actualizarse a la última versión disponible para proteger aún más el NAS de QNAP de los ataques de ransomware. QNAP está trabajando urgentemente en una solución para eliminar el malware de los dispositivos infectados “, afirmó QNAP en un aviso de seguridad.

QNAP advierte que si los archivos de un dispositivo ya se han cifrado, no deben reiniciar el dispositivo y, en su lugar, deben ejecutar inmediatamente el escáner de malware.

“Si los datos del usuario están encriptados o se están encriptando, el NAS no debe apagarse. Los usuarios deben ejecutar un escaneo de malware con la última versión de Malware Remover inmediatamente y luego comunicarse con el Soporte técnico de QNAP en https://service.qnap.com/, “advierte QNAP.

Si bien el escáner de malware y las actualizaciones de seguridad no recuperarán sus archivos, lo protegerán de futuros ataques con esta vulnerabilidad.

IOC de Qlocker:

Archivos asociados:

!!!READ_ME.txtTexto de la nota de rescate:

!!! All your files have been encrypted !!!

All your files were encrypted using a private and unique key generated for the computer. This key is stored in our server and the only way to receive your key and decrypt your files is making a Bitcoin payment.

To purchase your key and decrypt your files, please follow these steps:

1. Dowload the Tor Browser at "https://www.torproject.org/". If you need help, please Google for "access onion page".

2. Visit the following pages with the Tor Browser:

gvka2m4qt5fod2fltkjmdk4gxh5oxemhpgmnmtjptms6fkgfzdd62tad.onion

3. Enter your Client Key:

[client_key]