El malware de robo de información de Windows recién descubierto vinculado a un grupo de amenazas activo rastreado como AridViper muestra signos de que podría usarse para infectar computadoras que ejecutan Linux y macOS.

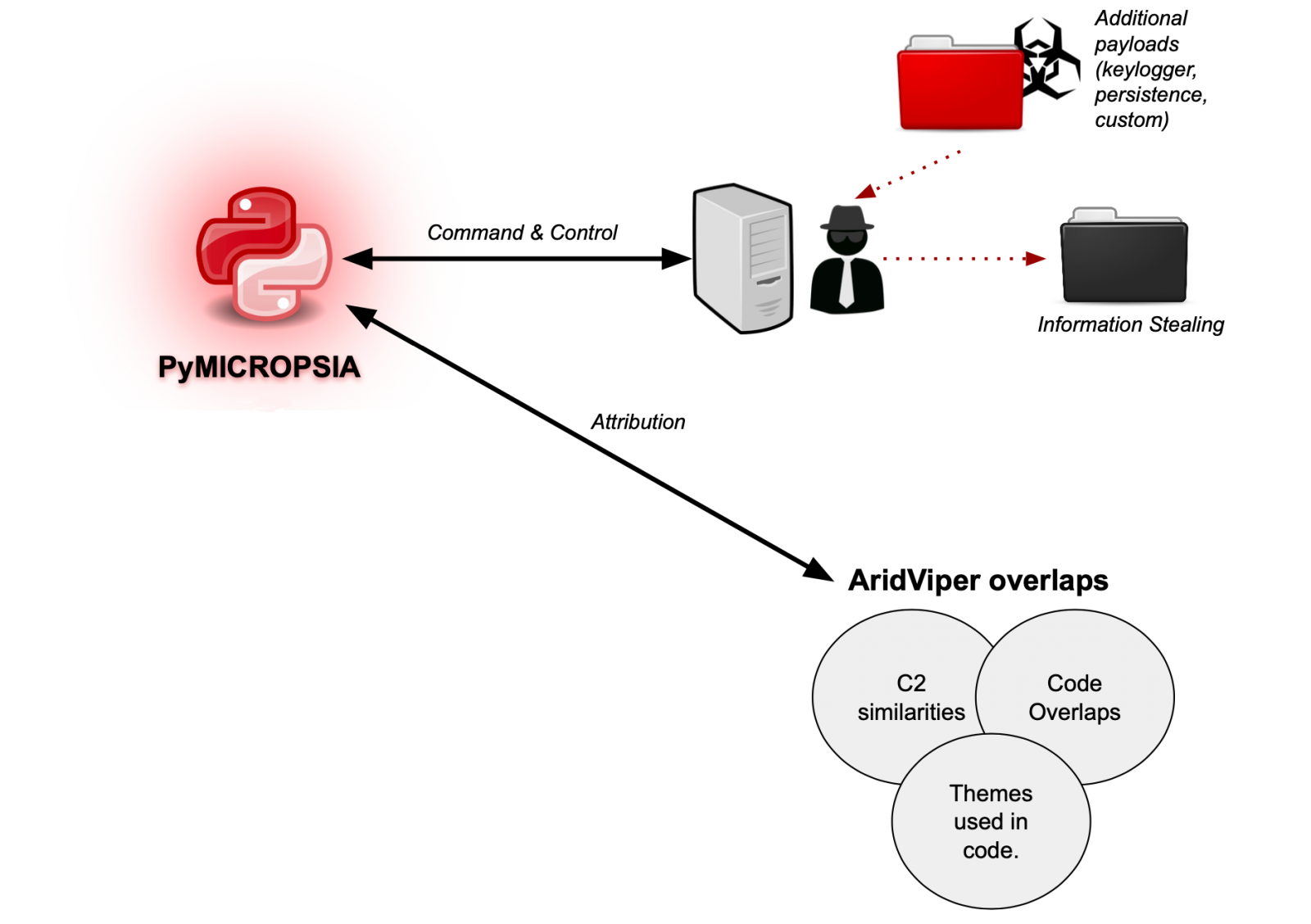

El nuevo troyano, denominado PyMICROPSIA por la Unidad 42, fue descubierto mientras investigaba la actividad de AridViper (también rastreada como Desert Falcon y APT-C-23), un grupo de ciberespías de habla árabe que centran sus ataques en objetivos del Medio Oriente desde al menos 2011.

AridViper opera principalmente desde Palestina, Egipto y Turquía, y el número de víctimas que comprometieron superó las 3.000 en 2015 [PDF], según el Equipo de análisis e investigación global (GReAT) de Kaspersky Lab.

Nuevos vectores de ataque encontrados dentro del código

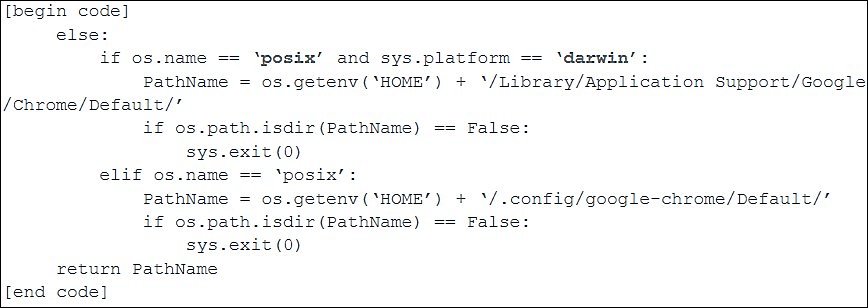

Si bien PyMICROPSIA es un malware basado en Python que se dirige específicamente a los sistemas Windows utilizando un binario de Windows generado con PyInstaller, la Unidad 42 también ha encontrado fragmentos de código que muestran que sus creadores están potencialmente trabajando para agregar soporte multiplataforma.

“PyMICROPSIA está diseñado para apuntar a sistemas operativos Windows solamente, pero el código contiene fragmentos interesantes que verifican otros sistemas operativos, como ‘posix’ o ‘darwin'”, como dijo la Unidad 42 .

“Este es un hallazgo interesante, ya que no hemos sido testigos de AridViper apuntando a estos sistemas operativos antes y esto podría representar una nueva área que el actor está comenzando a explorar”.

A pesar de esto, estas comprobaciones podrían haber sido introducidas por los desarrolladores del malware mientras copiaban y pegaban código de otros ‘proyectos’ y podrían muy bien eliminarse en futuras versiones del troyano PyMICROPSIA.

Robo de datos y entrega de cargas útiles adicionales

Cuando se trata de las capacidades de este troyano, la Unidad 42 ha descubierto una larga lista de características al analizar muestras de malware encontradas en dispositivos comprometidos y cargas útiles (no basadas en Python) descargadas de los servidores de comando y control (C2) de los atacantes.

La lista de capacidades de control y robo de información incluye robo de datos, control de dispositivos y funciones adicionales de entrega de carga útil.

La lista completa de capacidades incluye, pero no se limita a:

- Carga de archivos.

- Descarga y ejecución de payload.

- Robo de credenciales del navegador. Borrar historial de navegación y perfiles.

- Tomando capturas de pantalla.

- Registro de teclas.

- Comprimir archivos RAR para obtener información robada.

- Recopilar información de procesos y matar procesos.

- Recopilación de información de listado de archivos.

- Eliminando archivos.

- Reiniciando la máquina.

- Recopilando archivo .ost de Outlook. Matar y deshabilitar el proceso de Outlook.

- Eliminar, crear, comprimir y filtrar archivos y carpetas.

- Recopilación de información de unidades USB, incluida la filtración de archivos.

- Grabación de audio.

- Ejecutando comandos.

PyMICROPSIA hace uso de bibliotecas de Python para una amplia gama de propósitos, que van desde el robo de información y archivos hasta el proceso de Windows, el sistema de archivos y la interacción del registro.

La capacidad de registro de teclas del troyano implementada mediante la API GetAsyncKeyState es parte de una carga útil separada que descarga desde el servidor C2.

Una carga útil descargada también se usa para ganar persistencia al colocar un acceso directo .LNK en la carpeta de inicio de Windows de la computadora comprometida.

Sin embargo, PyMICROPSIA también empleará otros métodos de persistencia, incluida la configuración de claves de registro dedicadas que reiniciarán el malware después de que se reinicie el sistema.

Basado en las conexiones encontradas por la Unidad 42 entre PyMICROPSIA y el malware MICROPSIA de AridViper , este actor de amenazas “mantiene un perfil de desarrollo muy activo, creando nuevos implantes que buscan eludir las defensas de sus objetivos”.

Fuente: bleepingcomputer.com