Los piratas informáticos con presuntos vínculos con Irán están apuntando activamente a la academia, las agencias gubernamentales y las entidades turísticas en el Medio Oriente y las regiones vecinas como parte de una campaña de espionaje dirigida al robo de datos.

Denominado “Earth Vetala” por Trend Micro, el último hallazgo amplía la investigación anterior publicada por Anomali el mes pasado, que encontró evidencia de actividad maliciosa dirigida a agencias gubernamentales de Emiratos Árabes Unidos y Kuwait mediante la explotación de la herramienta de administración remota ScreenConnect.

La firma de ciberseguridad vinculó los ataques en curso con una confianza moderada a un actor de amenazas ampliamente rastreado como MuddyWater , un grupo de piratas informáticos iraní conocido por sus ofensivas principalmente contra naciones del Medio Oriente.

Se dice que Earth Vetala aprovechó los correos electrónicos de spear-phishing que contienen enlaces incrustados a un popular servicio de intercambio de archivos llamado Onehub para distribuir malware que iba desde utilidades de descarga de contraseñas hasta puertas traseras personalizadas, antes de iniciar las comunicaciones con un servidor de comando y control (C2). para ejecutar scripts de PowerShell ofuscados.

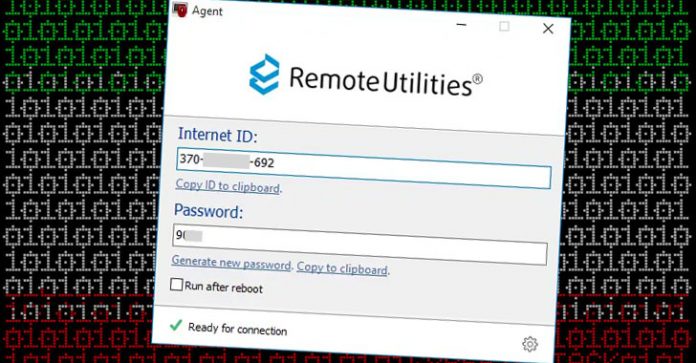

Los propios enlaces dirigen a las víctimas a un archivo .ZIP que contiene un software de administración remota legítimo desarrollado por RemoteUtilities, que es capaz de descargar y cargar archivos, capturar capturas de pantalla, explorar archivos y directorios, y ejecutar y finalizar procesos.

Teniendo en cuenta que las tácticas y técnicas entre las dos campañas que distribuyen RemoteUtilities y ScreenConnect son muy similares, Trend Micro dijo que los objetivos de la nueva ola de ataques son principalmente organizaciones ubicadas en Azerbaiyán, Bahrein, Israel, Arabia Saudita y los Emiratos Árabes Unidos.

En un caso particular que involucró a un host comprometido en Arabia Saudita, los investigadores encontraron que el adversario intentó configurar sin éxito SharpChisel, un contenedor de C # para una herramienta de túnel TCP / UDP llamada cincel , para comunicaciones C2, antes de descargar una herramienta de acceso remoto, una credencial. ladrón y una puerta trasera de PowerShell capaz de ejecutar comandos remotos arbitrarios.

“Tierra Vetala representa una amenaza interesante”, Trend Micro dijo . “Si bien posee capacidades de acceso remoto, los atacantes parecen carecer de la experiencia para usar todas estas herramientas correctamente. Esto es inesperado, ya que creemos que este ataque está conectado a los actores de amenazas de MuddyWater, y en otras campañas conectadas, los atacantes han mostrado más niveles de habilidad técnica “.

Fuente: thehackernews.com.