Se cree que una botnet altamente sofisticada ha infectado cientos de miles de sitios web al atacar sus plataformas de sistema de gestión de contenido (CMS) subyacentes.

Nombrada KashmirBlack , la botnet comenzó a operar en noviembre de 2019.

Los investigadores de seguridad de Imperva -que analizan la botnet semana pasada en una de dos – parte de las series dijo que el propósito principal de la red de bots parece ser para infectar sitios web y luego usar sus servidores para la minería criptomoneda, redirigiendo el tráfico legítimo de un sitio a páginas de spam, ya una en menor grado, mostrando desfiguraciones web.

Imperva dijo que la botnet comenzó siendo pequeña, pero después de meses de crecimiento constante, se ha convertido en un gigante sofisticado capaz de atacar miles de sitios por día.

Los mayores cambios ocurrieron en mayo de este año cuando la botnet aumentó tanto su infraestructura de comando y control (C&C) como su arsenal de exploits.

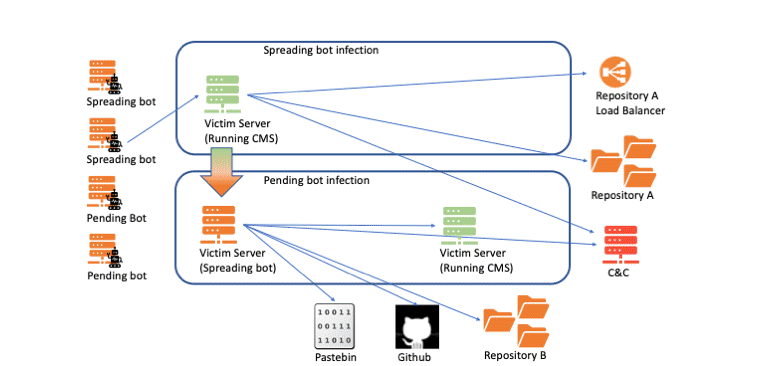

Hoy en día, KashmirBlack es “administrado por un servidor C&C (Command and Control) y utiliza más de 60 servidores, en su mayoría sustitutos inocentes, como parte de su infraestructura”, dijo Imperva.

“[La botnet] maneja cientos de bots, cada uno de los cuales se comunica con el C&C para recibir nuevos objetivos, realizar ataques de fuerza bruta, instalar puertas traseras y expandir el tamaño de la botnet”.

KashmirBlack se expande escaneando Internet en busca de sitios que usen software desactualizado y luego usando exploits en busca de vulnerabilidades conocidas para infectar el sitio y su servidor subyacente.

Algunos de los servidores pirateados se utilizan para spam o minería de cifrado, pero también para atacar otros sitios y mantener viva la botnet.

Desde noviembre de 2019, Imperva dice que ha visto a la botnet abusar de 16 vulnerabilidades:

- Ejecución remota de código PHPUnit – CVE-2017-9841

- Vulnerabilidad de carga de archivos jQuery – CVE-2018-9206

- Inyección de comandos ELFinder – CVE-2019-9194

- Joomla! vulnerabilidad de carga remota de archivos

- Inclusión de archivos locales de Magento – CVE-2015-2067

- Vulnerabilidad de carga de formularios web de Magento

- CMS Plupload Carga arbitraria de archivos

- Vulnerabilidad de Yeager CMS – CVE-2015-7571

- Varias vulnerabilidades, incluida la carga de archivos y RCE para muchos complementos en múltiples plataformas aquí

- Vulnerabilidad RFI de WordPress TimThumb – CVE-2011-4106

- Subir vulnerabilidad RCE

- Widget de vBulletin RCE – CVE-2019-16759

- WordPress install.php RCE

- Ataque de fuerza bruta de inicio de sesión de WordPress xmlrpc.php

- Complementos múltiples de WordPress RCE (ver lista completa aquí )

- WordPress Multiple Themes RCE (ver lista completa aquí )

- Webdav carga de archivos vulnerabilidad

Los exploits enumerados anteriormente permitieron a los operadores de KashmirBlack atacar sitios que ejecutan plataformas CMS como WordPress, Joomla !, PrestaShop, Magneto, Drupal, vBulletin, osCommerce, OpenCart y Yeager.

Algunos exploits atacaron el propio CMS, mientras que otros atacaron algunos de sus componentes internos y bibliotecas.

“Durante nuestra investigación, fuimos testigos de su evolución de una botnet de volumen medio con capacidades básicas a una infraestructura masiva que llegó para quedarse”, dijeron los investigadores de Imperva el viernes.

Sobre la base de múltiples pistas que encontraron, los investigadores de Imperva dijeron que creían que la botnet era obra de un hacker llamado Exect1337 , un miembro de la tripulación de hackers de Indonesia PhantomGhost .