Dentro del mundo de Linux, hay algunas distribuciones particulares que prestan mucha más atención a la seguridad. Una de esas distribuciones es Parrot OS. Antes de entrar en esto, sepa que hay dos versiones diferentes de Parrot OS: una distribución de escritorio general (la edición Home ) y una diseñada específicamente para la seguridad.

¿Qué es la edición Parrot OS Security?

La edición Parrot OS Security tiene que ver con las pruebas de penetración y las operaciones del Red Team, como la informática forense, la ingeniería inversa, los ataques y las pruebas de penetración en la nube. La edición de seguridad de Parrot está orientada al uso anónimo y tiene una gran cantidad de herramientas disponibles. Todo esto está envuelto en un sistema operativo de escritorio fácil de usar, basado en Debian.

Algunas de las herramientas que encontrará en la edición Parrot OS Security incluyen:

- Inicio del modo anónimo

- I2P

- Cripto de dos centavos

- ZuluCrypt

- EtherApe

- Ettercap

- Rey Phisher

- Navegador Tor

- TorChat

- Wireshark

- XHydra

- Zenmap

- constructor de debmod

- Controlador Parrot Cloud

- Herramienta de espectro

Encontrará herramientas de prueba de penetración para:

- Recopilación de información

- Análisis de vulnerabilidad

- Análisis de aplicaciones web

- Explotación

- Mantener el acceso

- Post explotación

- Ataques de contraseña

- Prueba inalámbrica

- Oler y suplantar

- Forense digital

- Automotor

- Ingeniería inversa

- Reportando

La edición Parrot OS Security lo tiene cubierto, independientemente del problema de seguridad en el que esté investigando. Muchas de estas opciones son herramientas de línea de comandos, por lo que, para usarlas realmente, deberá estar familiarizado con ellas o estar dispuesto a dedicar más tiempo a conocerlas. Por supuesto, cualquiera que busque hacer uso de una herramienta de este tipo probablemente tendrá una buena comprensión de cómo funciona. Si no es así, te espera una curva de aprendizaje bastante empinada.

Ahí es donde debería comenzar cualquier revisión de la edición Parrot OS Security: no se moleste con esta distribución de Linux a menos que sepa lo que está haciendo.

Algunas de estas herramientas pueden causarle problemas en caso de que las utilice de forma incorrecta o abusiva. Ciertamente no querrá lanzar, digamos, aircrack-ng en la red inalámbrica de su empresa, a menos que:

- Sabes lo que estás haciendo.

- Ya ha informado a los que están por encima de usted de su intención o tiene permiso para hacerlo.

Si su enfoque no es la seguridad (en un nivel muy profundo), la edición Parrot OS Security no es para usted. Si solo está buscando una distribución que pueda mantener la actividad de su red en el anonimato, la edición Parrot OS Security no es para usted.

Si eres un experto en seguridad, la edición Parrot OS Security puede ser exactamente para ti.

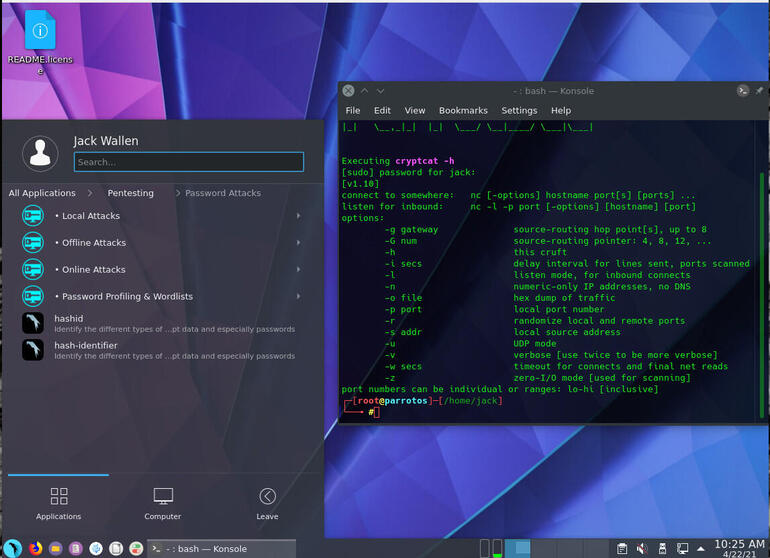

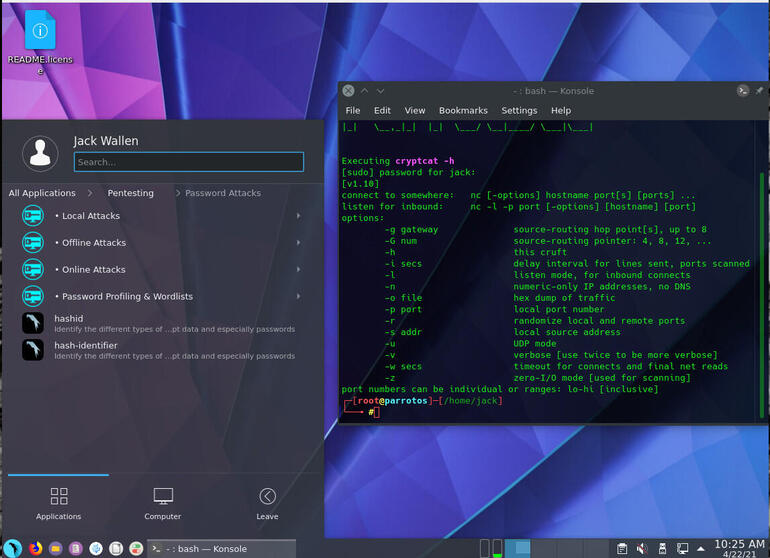

Opté por la edición KDE de Parrot OS Security y descubrí que los desarrolladores han hecho un gran trabajo con el escritorio ( Figura A ).

Figura A

La edición predeterminada de Parrot OS Security, la versión KDE, es un escritorio limpio y eficaz.

¿Qué tan efectivas son las herramientas?

Probar todas las herramientas del kit de herramientas de la edición Parrot OS Security llevaría días. En cambio, opté por probar algunas de las herramientas con las que ya estaba familiarizado. Una de esas herramientas es el escáner de vulnerabilidades Greenbone. Aunque Greenbone está instalado de forma predeterminada, no es tan sencillo trabajar con él como podría pensar. Debe iniciar Greenbone, desde el menú de KDE, en un orden específico:

- Pentesting | Análisis de vulnerabilidad | Openvas – Greenbone | Compruebe la configuración de Greenbone Vulnerability Manager

- Pentesting | Análisis de vulnerabilidad | Openvas – Greenbone | Actualizar nueva base de datos

- Pentesting | Análisis de vulnerabilidad | Openvas – Greenbone | Iniciar nueva instalación

- Pentesting | Análisis de vulnerabilidad | Openvas – Greenbone | Inicie el servicio Greenbone Vulnerability Manager

Si no ejecuta Greenbone en ese orden, verá que no funciona. El inicio de la nueva instalación de Greenbone lleva un tiempo considerable (entre 30 y 60 minutos), así que tenga paciencia con esto. Después de completar los pasos anteriores, puede comenzar a trabajar con el escáner de vulnerabilidades ( Figura B ).

Figura B

Greenbone está en funcionamiento y listo para realizar pruebas.

Asegúrese de verificar la salida del comando Iniciar nueva instalación, ya que generará una contraseña aleatoria para que la utilice el usuario administrador en la GUI web.

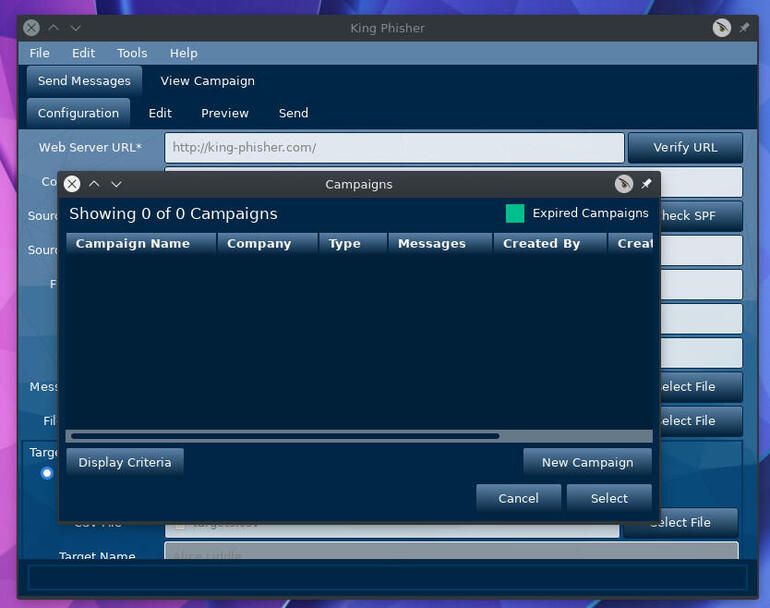

Probablemente se encontrará con algunos casos en los que determinadas aplicaciones no funcionan o no funcionan como espera. Por ejemplo, intenté ejecutar King Phisher, solo para descubrir primero que el demonio SSH no se estaba ejecutando y luego que no se podía conectar a la interfaz basada en web. Incluso el servicio King Phisher no estaba funcionando. Para usar King Phisher, tuve que iniciar manualmente ambos servicios con los comandos:

sudo systemctl start ssh

sudo systemctl start king-phisher

Una vez que terminaron esos comandos, podría usar King Phisher para crear una campaña de phishing de prueba ( Figura C ).

Figura C

Creación de una campaña de prueba de King Phisher desde la GUI.

Y así es como funcionará la mayor parte de estas herramientas. Encontrarás uno que quieras probar, solo para darte cuenta de que tienes trabajo que hacer. Ese es un aspecto clave que debe tener en cuenta al trabajar con una distribución como Parrot OS Security Edition; Tomará tiempo ponerse al día con todo lo que puede hacer, pero la recompensa vale la pena el esfuerzo.

Si tiene tiempo para familiarizarse con las herramientas que se encuentran en la edición Parrot OS Security, encontrará que esta distribución de Linux terminará siendo su opción para casi todos los aspectos de análisis forense digital y pruebas de penetración / vulnerabilidad; así de bueno es.