Actualmente, ‘piratería y penetración’ se ha convertido en una frase común para quienes están constantemente involucrados en el mundo de las TIC. Aunque ni la piratería ni la penetración están legalmente permitidas, a veces no puedes evitar piratear o penetrar en los sitios de algunas personas antisociales o antipacifistas para tener una visión general de sus actividades destructivas y tomar el control de los sitios para proteger a tu sociedad o país en su conjunto.

Este tipo de penetración se denomina piratería ética. Por lo tanto, en este artículo, se han enumerado algunas de las mejores herramientas de prueba de penetración y piratería ética que puede usar con Kali Linux para un gran propósito.

Herramientas de prueba de penetración y piratería ética

A continuación se incluye una lista completa de las herramientas de prueba de penetración y piratería ética que se utilizarán con Kali Linux. Cada una de las herramientas de prueba de penetración y piratería ética contiene solo información precisa con la que puede mantenerse actualizado en el mundo de la tecnología. También puede usarlos para hacer el bien a los demás a través de la piratería ética.

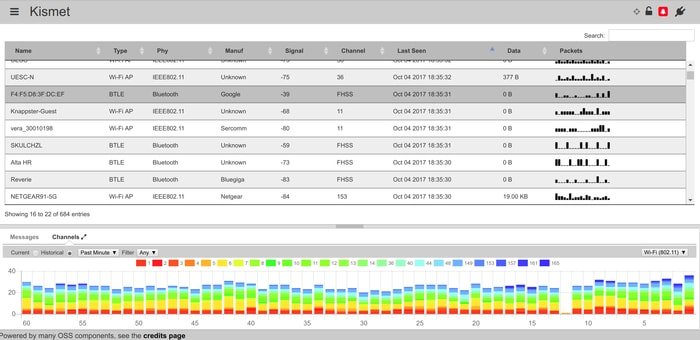

1.Kismet Wireless

Los especialistas que trabajan básicamente para la seguridad de la información o en el campo de la seguridad informática deben conocer Kismet junto con las demás herramientas de pruebas de penetración. También deben ser conscientes de su capacidad.

Básicamente, es un software de computadora, compatible con Linux, BSD, Microsoft Windows y Mac OS X, que se utiliza para identificar o olfatear los paquetes, el tráfico de la red. También se puede utilizar como sistema de inhibición de intrusión. Además, es importante que sepa que Kismet es una “herramienta de seguridad de código abierto”, lo que garantiza que sea gratuita para todos.

Básicamente, es un software de computadora, compatible con Linux, BSD, Microsoft Windows y Mac OS X, que se utiliza para identificar o olfatear los paquetes, el tráfico de la red. También se puede utilizar como sistema de inhibición de intrusión. Además, es importante que sepa que Kismet es una “herramienta de seguridad de código abierto”, lo que garantiza que sea gratuita para todos.

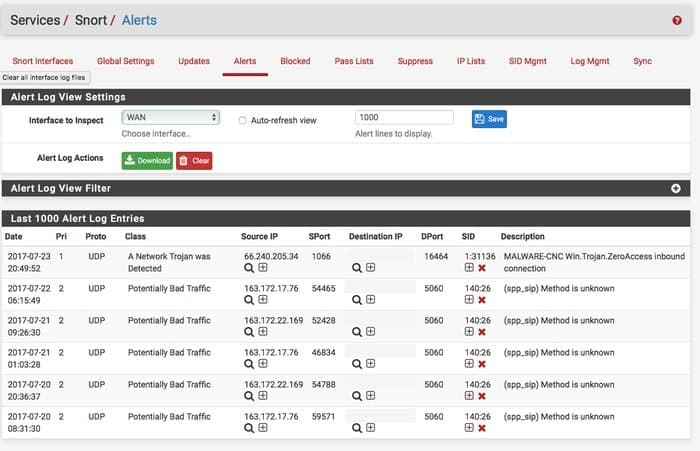

2. Snort

Snort es una de las mejores herramientas de prueba de penetración, que se basa en una red de código abierto. El software tiene la capacidad de realizar el registro de paquetes en las redes de Protocolo de Internet y el análisis del tráfico en tiempo real. También puede realizar la búsqueda y coincidencia de contenido y análisis de protocolo.

Además, puede usar el software para detectar ataques o sondeos que comprenden escaneos de puertos sigilosos, esfuerzos de huellas dactilares del sistema operativo, sondeos de bloqueo de mensajes del servidor, desbordamiento del búfer y ataques de URL semánticos.

Además, puede usar el software para detectar ataques o sondeos que comprenden escaneos de puertos sigilosos, esfuerzos de huellas dactilares del sistema operativo, sondeos de bloqueo de mensajes del servidor, desbordamiento del búfer y ataques de URL semánticos.

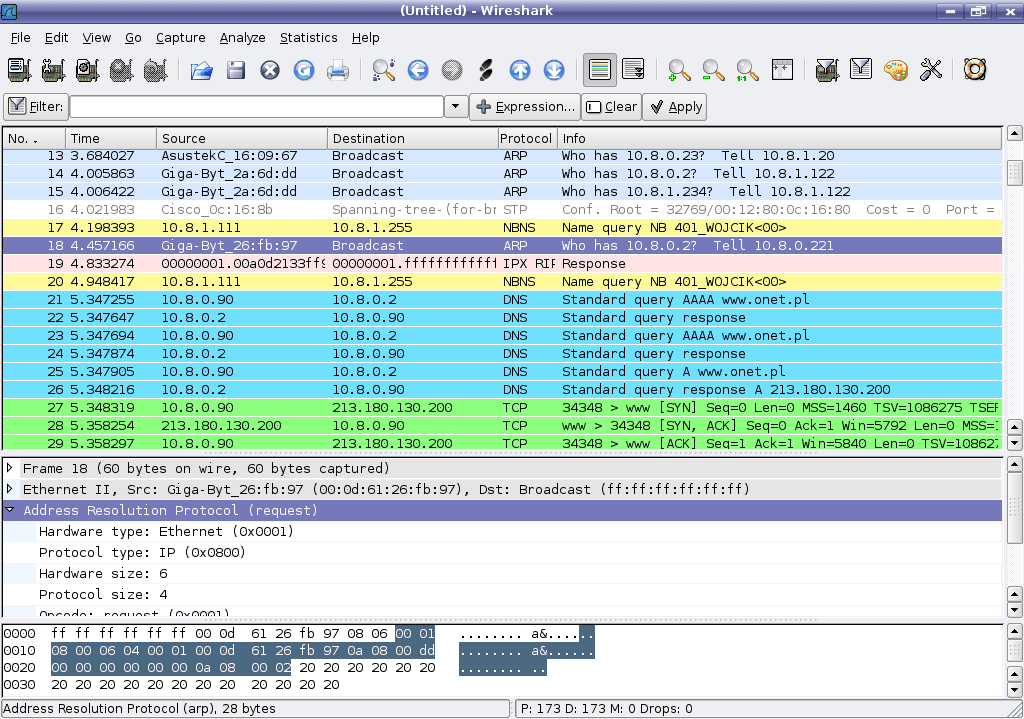

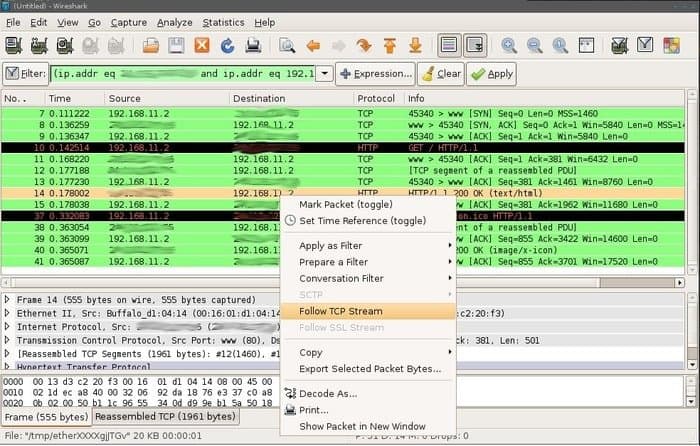

3. Wireshark

Wireshark es fundamentalmente un analizador de protocolo o red, que puedes conseguir gratis en su web oficial. El software se utiliza para estudiar la configuración de varios protocolos de red. Posee la capacidad de demostrar encapsulación.

Puede operar el analizador en Linux, Microsoft Windows y Unix. Además, el software puede capturar los paquetes utilizando el pcap y el conjunto de herramientas del widget GTK+. Sin embargo, Wireshark u otras versiones de software basadas en terminales, como Tshark, que son gratuitas, se publican bajo GNU.

Puede operar el analizador en Linux, Microsoft Windows y Unix. Además, el software puede capturar los paquetes utilizando el pcap y el conjunto de herramientas del widget GTK+. Sin embargo, Wireshark u otras versiones de software basadas en terminales, como Tshark, que son gratuitas, se publican bajo GNU.

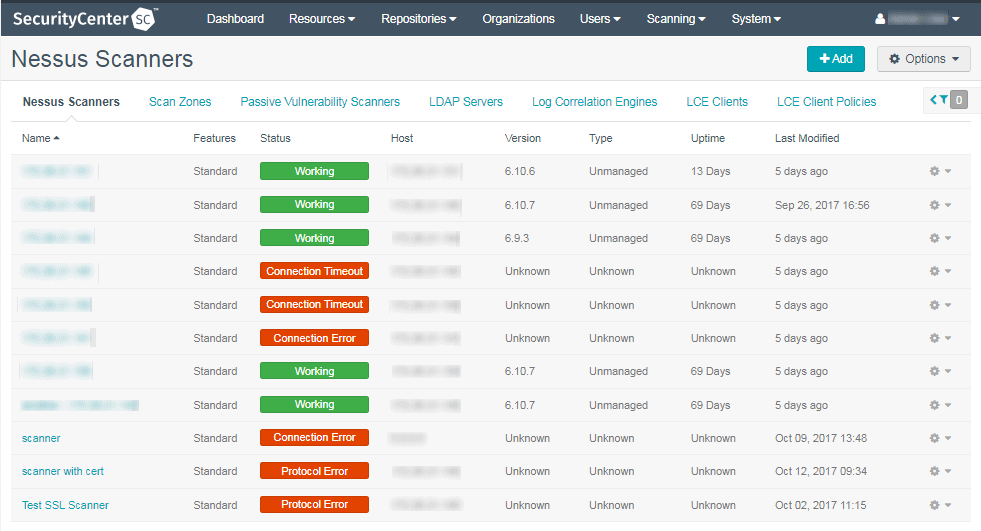

4. Nessus

Nessus ocupa un lugar importante entre las herramientas de prueba de penetración, que es un escáner de susceptibilidad de marca y ha sido avanzado por ‘Tenable Network Security’. Puede usarlo de forma gratuita solo si lo usa para uso personal en un entorno no empresarial. Sin embargo, le permite buscar numerosos tipos de vulnerabilidades.

El escaneo incluye la planificación de auditorías de PCI DSS, lo que permite que un pirata informático remoto tenga acceso o control de un paquete de datos confidenciales en un sistema específico, renuncias al servicio contra la pila de IP/TCP mediante el uso de paquetes deformados, contraseñas predeterminadas y configuración incorrecta. Además, el software puede llamar a una herramienta periférica, conocida como ‘Hydra’ para lanzar un ataque de diccionario.

El escaneo incluye la planificación de auditorías de PCI DSS, lo que permite que un pirata informático remoto tenga acceso o control de un paquete de datos confidenciales en un sistema específico, renuncias al servicio contra la pila de IP/TCP mediante el uso de paquetes deformados, contraseñas predeterminadas y configuración incorrecta. Además, el software puede llamar a una herramienta periférica, conocida como ‘Hydra’ para lanzar un ataque de diccionario.

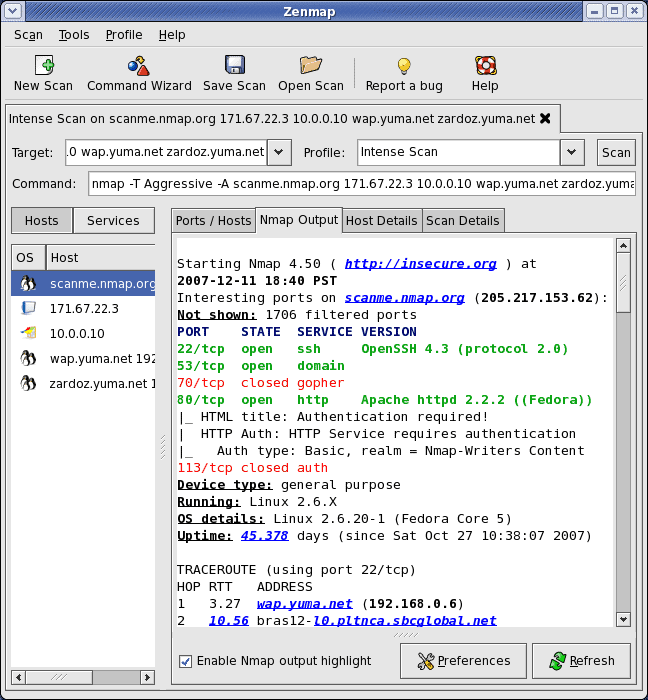

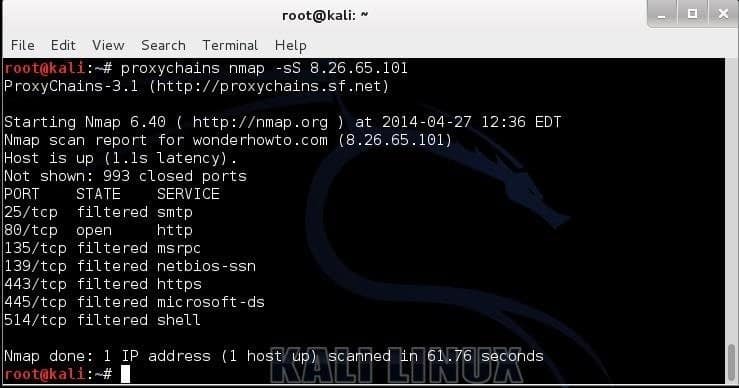

5. Nmap

Nmap le proporciona muchas funciones para examinar la red informática que comprende la detección del sistema operativo y el servicio y el descubrimiento del host. Las funciones también comprenden: detección de sistema operativo y versión, descubrimiento de host, escaneo de puerto y comunicación programable con el objetivo.

El software puede ofrecer información adicional sobre los objetivos, que incluye tipos de dispositivos, direcciones MAC y los nombres de DNS inverso. Los usos habituales de Nmap son la detección y explotación de vulnerabilidades en una red en particular, el reconocimiento de puertos abiertos en la planificación de la inspección, la revisión de la seguridad de una red mediante la identificación de nuevos servidores y muchos más.

El software puede ofrecer información adicional sobre los objetivos, que incluye tipos de dispositivos, direcciones MAC y los nombres de DNS inverso. Los usos habituales de Nmap son la detección y explotación de vulnerabilidades en una red en particular, el reconocimiento de puertos abiertos en la planificación de la inspección, la revisión de la seguridad de una red mediante la identificación de nuevos servidores y muchos más.

6. Netcat

Netcat es un programa fabuloso, que es experto en lectura y escritura de datos tanto en los enlaces de red UDP como TCP. Las personas que son básicamente responsables de la seguridad tanto del sistema como de la red deben conocer las capacidades de Netcat en detalle. La lista de características del software comprende la exploración y escucha de puertos y la transferencia de archivos. También puede usarlo como una puerta trasera.

Sin embargo, las características únicas de netcat incluyen la capacidad de usar un puerto de origen local y usar la dirección de origen de una red formada localmente, e incluso puede comprender los argumentos de la línea de comando desde cualquier entrada estándar. Así es como esta aplicación de hacking ético te ayuda con la mayor prudencia.

Sin embargo, las características únicas de netcat incluyen la capacidad de usar un puerto de origen local y usar la dirección de origen de una red formada localmente, e incluso puede comprender los argumentos de la línea de comando desde cualquier entrada estándar. Así es como esta aplicación de hacking ético te ayuda con la mayor prudencia.

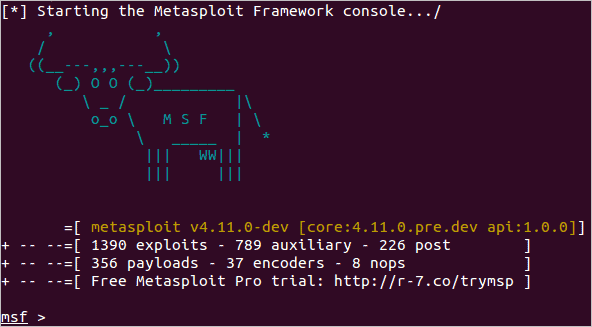

7. Metasploit Framework

El ‘Metasploit Framework’ es una plataforma modular para pruebas de penetración, que se basa esencialmente en Ruby y le permite redactar, verificar y ejecutar código de explotación. El software tiene una colección de herramientas con las que puede examinar las debilidades de seguridad, contar redes, implementar ataques y evitar la exposición. En pocas palabras, este software es un conjunto de herramientas comúnmente utilizadas que le ofrecen un ambiente completo para la prueba de penetración y desarrollo de exploits.

El ‘Metasploit Framework’ es una plataforma modular para pruebas de penetración, que se basa esencialmente en Ruby y le permite redactar, verificar y ejecutar código de explotación. El software tiene una colección de herramientas con las que puede examinar las debilidades de seguridad, contar redes, implementar ataques y evitar la exposición. En pocas palabras, este software es un conjunto de herramientas comúnmente utilizadas que le ofrecen un ambiente completo para la prueba de penetración y desarrollo de exploits.

Descargar Metasploit Framework

8. John the Ripper

‘John the Ripper’ es una herramienta confiable para la piratería ética y se considera uno de los crackers de contraseñas más rápidos, que ahora puede obtener para numerosas versiones de Windows, Unix, BeOS, OpenVMS y DOS.

El motivo inicial de este cracker es detectar contraseñas débiles de Unix. El software es excepcional para los piratas informáticos más antiguos, ya que generalmente no realiza tareas utilizando una rutina de estilo ‘crypt (3)’. En lugar de eso, el software posee módulos extremadamente mejorados para arquitecturas de procesadores y tipos de hash diferentes.

El motivo inicial de este cracker es detectar contraseñas débiles de Unix. El software es excepcional para los piratas informáticos más antiguos, ya que generalmente no realiza tareas utilizando una rutina de estilo ‘crypt (3)’. En lugar de eso, el software posee módulos extremadamente mejorados para arquitecturas de procesadores y tipos de hash diferentes.

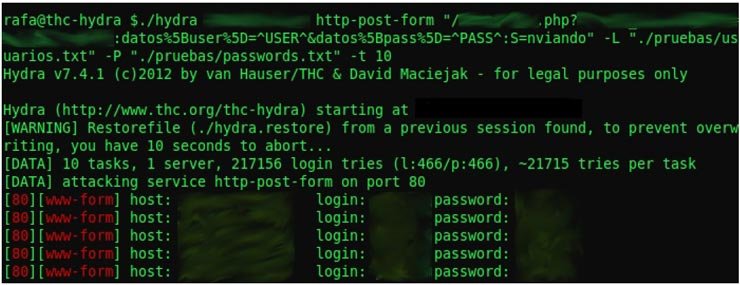

9. THC Hidra

THC Hydra es principalmente un registro paralelo en un cracker que respalda mucho código de comportamiento para atacar. El cracker es relativamente más rápido y más flexible que las otras herramientas de prueba de penetración en las que puede agregar nuevos módulos fácilmente. La herramienta ayuda a los consultores e investigadores de seguridad a ver con qué facilidad cualquier persona puede tener autoridad no autorizada sobre sus sistemas.

THC Hydra es principalmente un registro paralelo en un cracker que respalda mucho código de comportamiento para atacar. El cracker es relativamente más rápido y más flexible que las otras herramientas de prueba de penetración en las que puede agregar nuevos módulos fácilmente. La herramienta ayuda a los consultores e investigadores de seguridad a ver con qué facilidad cualquier persona puede tener autoridad no autorizada sobre sus sistemas.

10. Aircrack-ng

Aircrack-ng es un paquete de software de red que consiste en un rastreador de paquetes, un sensor, un instrumento de investigación para LAN inalámbricas 802.11 y un cracker WPA/WPA2-PSK y WEP. El cracker puede incluso funcionar con un controlador de interfaz de una red inalámbrica en la que el tráfico 802.11gy sniff 802.11a, 802.11b y el modo de observación en bruto son compatibles con su controlador. Puede operar el programa usando Windows, Linux, OpenBSD, FreeBSD y OS X.

Aircrack-ng es un paquete de software de red que consiste en un rastreador de paquetes, un sensor, un instrumento de investigación para LAN inalámbricas 802.11 y un cracker WPA/WPA2-PSK y WEP. El cracker puede incluso funcionar con un controlador de interfaz de una red inalámbrica en la que el tráfico 802.11gy sniff 802.11a, 802.11b y el modo de observación en bruto son compatibles con su controlador. Puede operar el programa usando Windows, Linux, OpenBSD, FreeBSD y OS X.

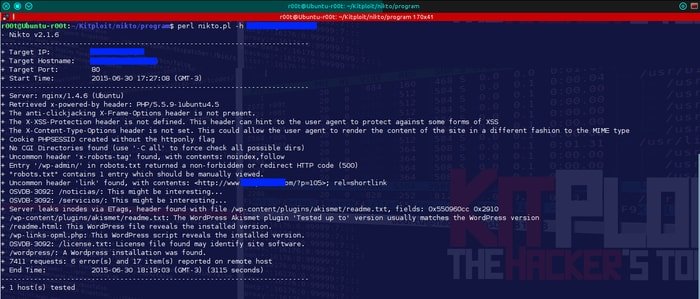

11. Nikto

Nikto es un escáner de un servidor web con instalación de código abierto ( GPL ). Puede realizar investigaciones generalizadas contra los servidores web dirigidas a muchos elementos. La lista de elementos incluye más de 6700 programas/archivos posiblemente peligrosos, investiga versiones no operativas de más de 1250 servidores y dificultades específicas de tipo en más de 270 servidores.

Además, el software consulta los elementos de configuración del servidor, como la asistencia de numerosos archivos de directorio, opciones para el servidor HTTP e intenta detectar el software de configuración y los servidores web. Además, a menudo escanea complementos y elementos en busca de una actualización.

Además, el software consulta los elementos de configuración del servidor, como la asistencia de numerosos archivos de directorio, opciones para el servidor HTTP e intenta detectar el software de configuración y los servidores web. Además, a menudo escanea complementos y elementos en busca de una actualización.

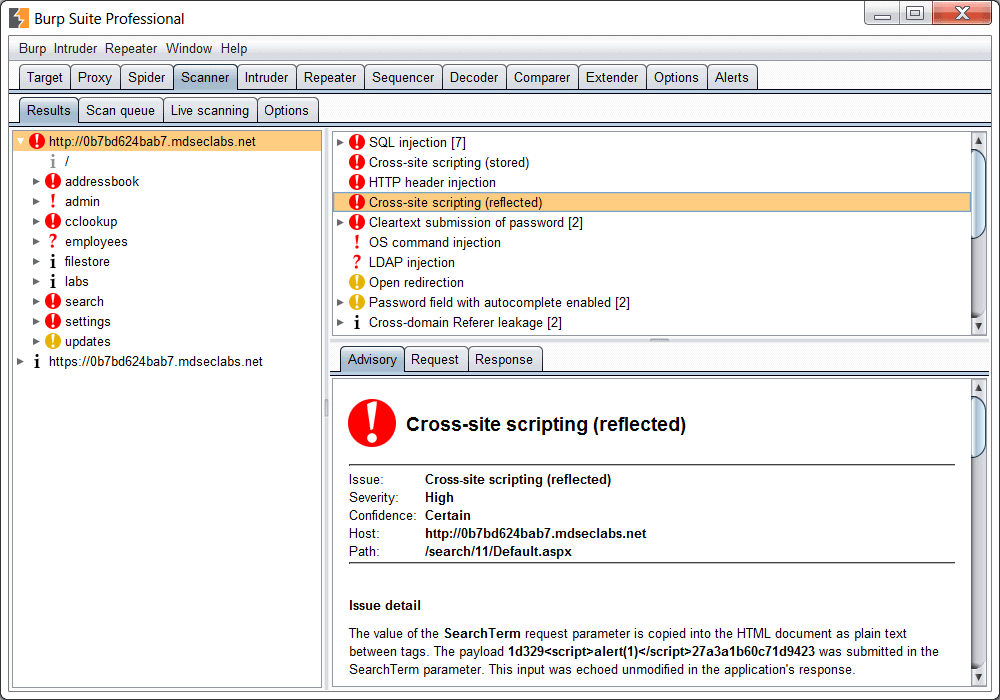

12. Burp Suite Scanner

Burp, también llamado Burp Suite , es principalmente un instrumento gráfico apropiado para probar la seguridad de la aplicación web. Se ha utilizado el lenguaje Java para escribir esta herramienta y ‘PortSwigger Web Security’ la ha desarrollado de forma integral.

Este software fue desarrollado básicamente para brindarle una solución completa para verificar la seguridad de la aplicación web. Además de tener funcionalidades elementales como intruso y escáner, servidor proxy, también tiene opciones más radicales como un secuenciador, una araña, un extensor, un repetidor, un comparador y un decodificador.

Este software fue desarrollado básicamente para brindarle una solución completa para verificar la seguridad de la aplicación web. Además de tener funcionalidades elementales como intruso y escáner, servidor proxy, también tiene opciones más radicales como un secuenciador, una araña, un extensor, un repetidor, un comparador y un decodificador.

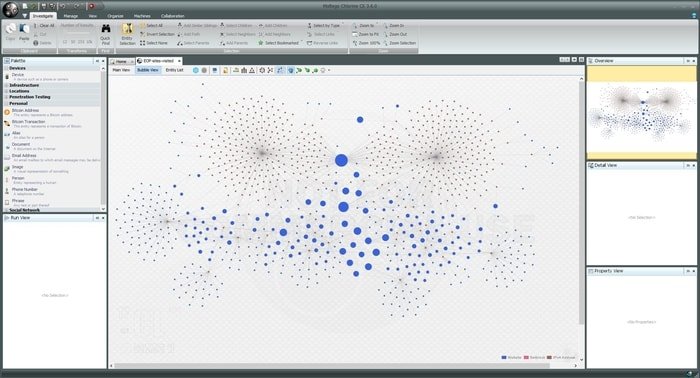

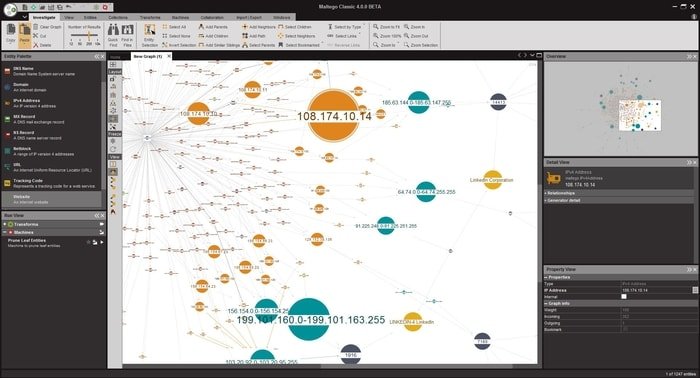

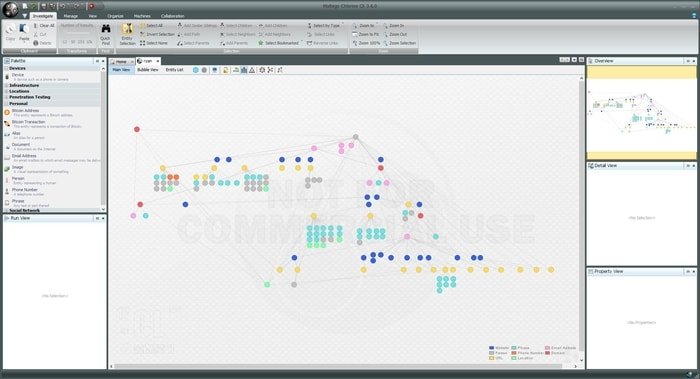

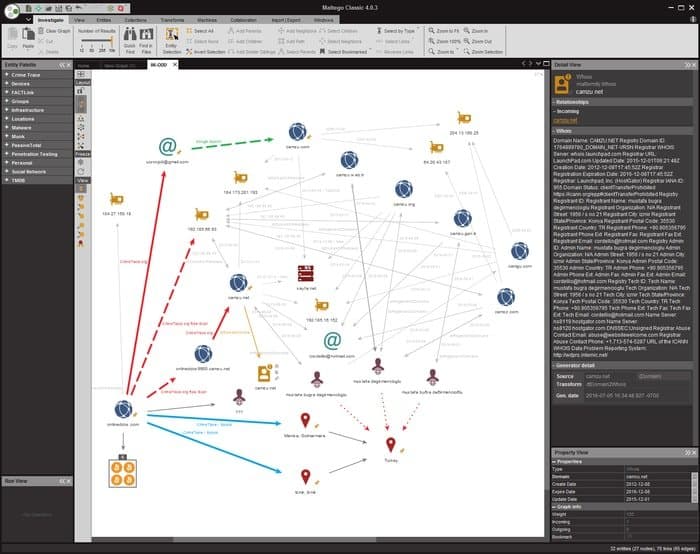

13. Maltego

Maltego, avanzado por Paterva, es un software exclusivo que se usa ampliamente para análisis forense e inteligencia de código abierto. Le permite crear entidades personalizadas, lo que le permite significar cualquier tipo de información además de los tipos de entidades elementales que forman parte de este software.

La aplicación básicamente se enfoca en el análisis de las asociaciones con servicios en línea como Facebook y Twitter y también las asociaciones del mundo real entre grupos, personas, dominios, páginas web, redes e infraestructura de Internet.

Entre las fuentes de datos de Maltego, se encuentran registros whois y DNS, motores de búsqueda, muchas API y metadatos, y redes sociales en línea. Sin embargo, el software es utilizado principalmente por detectives privados e investigadores de seguridad.

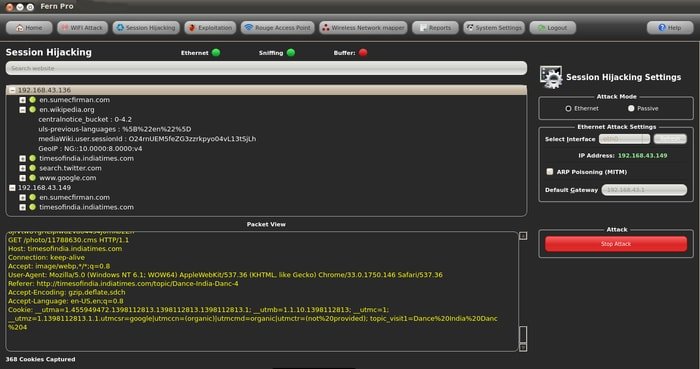

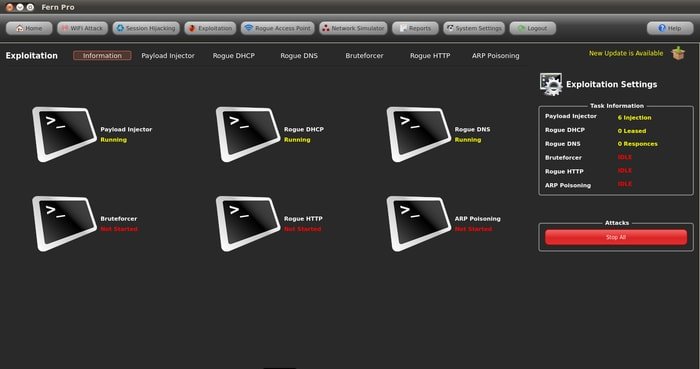

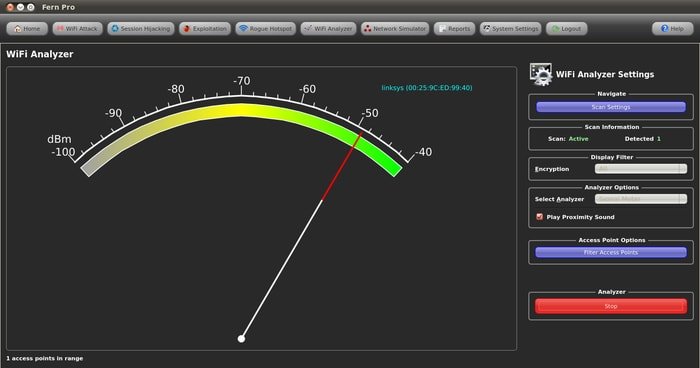

14. Fern Wifi Cracker

Es un software que puede evaluar la seguridad de un programa de software inalámbrico y de ataque formado utilizando la biblioteca Python Qt GUI y el lenguaje de programación Python. El software puede descifrar y recuperar las claves de WEP/WPA/WPS y, además, puede operar los ataques basados en otra red, ya sea en redes centradas en Ethernet o inalámbricas.

Las características principales del cracker son: craqueo de WEP con Chop-Chop, Fragmentation, Caffe-Latte, ARP Request Replay Hirte; ahorro de clave en el banco de datos en crack efectivo automáticamente; secuestro de una sesión ; acceder al sistema de asalto de puntos automáticamente, y así sucesivamente.

15. Wifite2

Wifite 2 es, sin duda, una de las excelentes herramientas de prueba de penetración para la auditoría wifi, que ha sido diseñada para su uso con circulaciones de prueba previa de Linux como Pentoo, Kali Linux y BackBox y también con cualquier distribución de Linux en asociación con controladores inalámbricos parcheados para inoculación. . Derv82, que es el desarrollador de esta aplicación, recientemente descubrió un nuevo tipo de esta herramienta, que está planeada completamente para la última versión de Kali.

Wifite 2 es, sin duda, una de las excelentes herramientas de prueba de penetración para la auditoría wifi, que ha sido diseñada para su uso con circulaciones de prueba previa de Linux como Pentoo, Kali Linux y BackBox y también con cualquier distribución de Linux en asociación con controladores inalámbricos parcheados para inoculación. . Derv82, que es el desarrollador de esta aplicación, recientemente descubrió un nuevo tipo de esta herramienta, que está planeada completamente para la última versión de Kali.

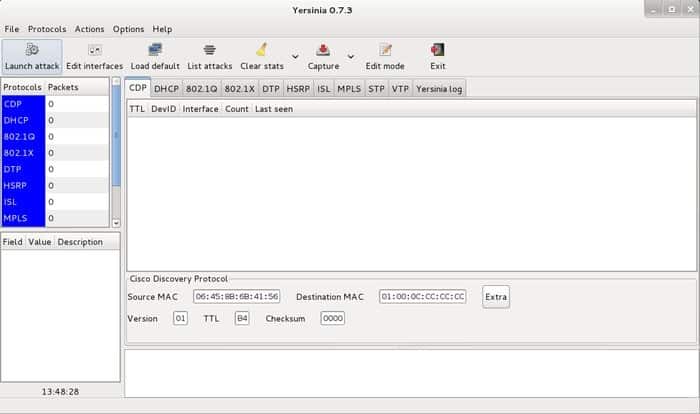

16. Yersinia

Yersinia es una estructura que es adecuada para realizar los ataques de la capa 2. El programa está diseñado para aprovechar alguna vulnerabilidad en diferentes protocolos de red. Puede pretender como un marco compacto para el análisis y prueba de los sistemas y la red instalados.

Los ataques de los siguientes protocolos de red se ejecutan en esta versión específica: protocolo de descubrimiento de Cisco, protocolo de troncalización de VLAN, protocolo de árbol transversal, protocolo de troncalización dinámica, protocolo de enrutador de reserva activa, protocolo de estructura dinámica de host, protocolo de enlace entre conmutadores.

Los ataques de los siguientes protocolos de red se ejecutan en esta versión específica: protocolo de descubrimiento de Cisco, protocolo de troncalización de VLAN, protocolo de árbol transversal, protocolo de troncalización dinámica, protocolo de enrutador de reserva activa, protocolo de estructura dinámica de host, protocolo de enlace entre conmutadores.

17. Hashcat – Advanced Password Recovery

Es la herramienta de recuperación de contraseñas más rápida del mundo. Hasta 2015, la aplicación tenía un código base patentado, que ahora está disponible de forma gratuita. Las versiones que posee el software son accesibles para Windows, Linux y OS X.

Las versiones también pueden venir en variantes basadas en GPU o CPU. Cisco PIX, hashes de Microsoft LM, MD4, familia SHA, MySQL, formatos Unix Crypt y MD5 son algunos de los ejemplos de algoritmos de hash adoptados por ‘Hashcat’. La aplicación ha aparecido en la portada de las noticias varias veces debido al descubrimiento de fallas y optimizaciones por parte de su creador. Estos fueron subyugados en los siguientes lanzamientos de hashcat.

Las versiones también pueden venir en variantes basadas en GPU o CPU. Cisco PIX, hashes de Microsoft LM, MD4, familia SHA, MySQL, formatos Unix Crypt y MD5 son algunos de los ejemplos de algoritmos de hash adoptados por ‘Hashcat’. La aplicación ha aparecido en la portada de las noticias varias veces debido al descubrimiento de fallas y optimizaciones por parte de su creador. Estos fueron subyugados en los siguientes lanzamientos de hashcat.

18. BeEF – The Browser Exploitation Framework

BeEF, que es la forma abreviada de ‘Browser Exploitation Framework’, tiene importancia entre las herramientas de prueba de penetración especializadas dominantes. El marco adopta métodos revolucionarios que ofrecen a los expertos en pruebas de penetración vectores de ataque reales del lado del cliente. Este marco de seguridad es bastante excepcional en comparación con otros tipos de marcos de este tipo en el sentido de que se concentra en aprovechar las debilidades de cualquier navegador para evaluar la postura de seguridad de un objetivo.

El proyecto ha sido adelantado solo para investigación legal y examen de penetración. Además, tiene muchos módulos para un comando que involucra la API simple pero poderosa de este programa. La API se considera el núcleo de la eficiencia de este marco, ya que resume la dificultad y simplifica el progreso rápido de los módulos personalizados.

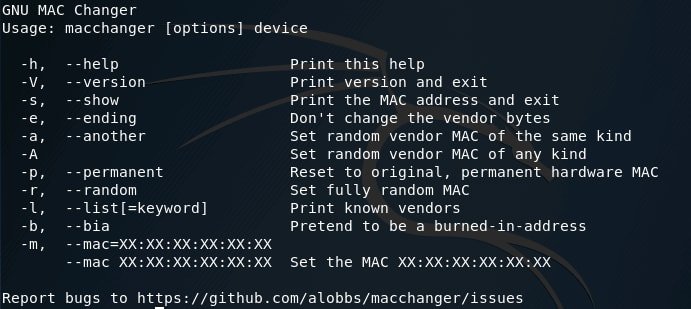

19. GNU MAC Changer

Esta es una herramienta útil que lo ayuda a ver y cambiar las direcciones MAC de diferentes herramientas de red. También puede establecer nuevas direcciones de forma aleatoria o explícita. Las direcciones comprenden las direcciones MAC del hardware similar o de otros vendedores. Por lo general, estos pueden incluir direcciones MAC del mismo tipo de hardware.

Esta es una herramienta útil que lo ayuda a ver y cambiar las direcciones MAC de diferentes herramientas de red. También puede establecer nuevas direcciones de forma aleatoria o explícita. Las direcciones comprenden las direcciones MAC del hardware similar o de otros vendedores. Por lo general, estos pueden incluir direcciones MAC del mismo tipo de hardware.

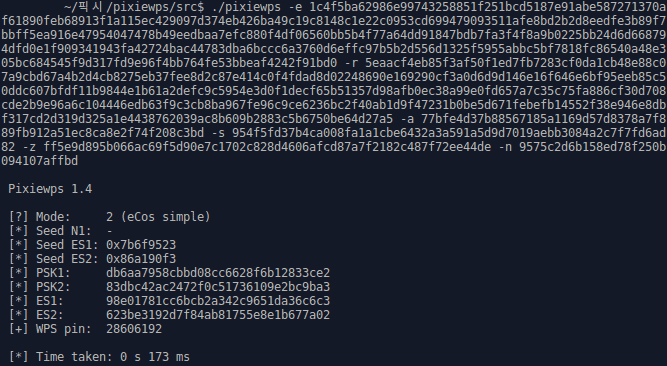

20. PixieWPS Brute Force Offline Tool

Pixiewps es una fabulosa herramienta de piratería ética, que se utiliza principalmente para la fuerza bruta fuera de línea de los pines WPS y, al mismo tiempo, explota la entropía baja o inexistente de ciertos puntos de entrada inalámbricos que también se denominan ataque de polvo de hadas. Dominique Bongard lo descubrió al principio.

Pixiewps es una fabulosa herramienta de piratería ética, que se utiliza principalmente para la fuerza bruta fuera de línea de los pines WPS y, al mismo tiempo, explota la entropía baja o inexistente de ciertos puntos de entrada inalámbricos que también se denominan ataque de polvo de hadas. Dominique Bongard lo descubrió al principio.

Instalar Pixiewps desde GitHub

21. BBQSQL – SQL Injection Exploitation Tool

BBQSQL es un marco, que funciona después de una inyección SQL ciega. Está inscrito en Python. El programa es muy conveniente mientras ataca las susceptibilidades complicadas de inyección de SQL.

Además, es una herramienta semiautomática que permite un poco de personalización para aquellos hallazgos difíciles de activar de la inyección de SQL. Además, la herramienta se ha diseñado para actuar como base de datos independiente, lo que es excepcionalmente versátil. También posee una interfaz de usuario intuitiva que hace que la configuración de los ataques sea fácil.

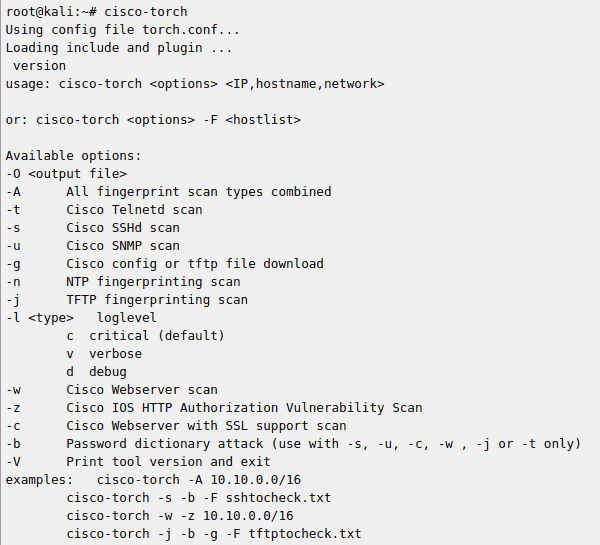

22. cisco-torch

Cisco Torch, la herramienta de explotación masiva, escaneo y toma de huellas digitales se inscribió cuando el trabajo en la versión posterior de “Hackeo de redes Cisco expuestas” estaba en marcha, ya que los programas que se encuentran en el mercado no pueden brindar una solución que haga época.

La cualidad central que hace que la herramienta sea diferente a los otros tipos idénticos de herramientas de prueba de penetración es el amplio uso de la bifurcación para introducir numerosos procedimientos de escaneo para una mayor competencia de escaneo. Además, el programa utiliza algunos enfoques de aplicación de recubrimiento de huellas dactilares instantáneamente, si es necesario.

La cualidad central que hace que la herramienta sea diferente a los otros tipos idénticos de herramientas de prueba de penetración es el amplio uso de la bifurcación para introducir numerosos procedimientos de escaneo para una mayor competencia de escaneo. Además, el programa utiliza algunos enfoques de aplicación de recubrimiento de huellas dactilares instantáneamente, si es necesario.

Descargar herramienta cisco-torch

23. copy-router-config

El ‘copy-router-config‘ es una gran herramienta de piratería ética cuyo elemento de menú es un pequeño script Perl conveniente que se coloca junto. Este elemento del menú se coloca dentro del menú ‘Backtrack’, y cuando presiona el elemento, este elemento del menú presenta una ventana de estación en el manual ”/pentest/cisco/copy-router-config” para que pueda obtener una vista directa. entrada al ‘script Perl de 35 líneas’, que solo tiene un propósito particular. El motivo es reproducir un archivo de estructura de enrutador completo desde cualquier dispositivo Cisco solo si su enrutador tiene una ‘cadena de comunidad RW’.

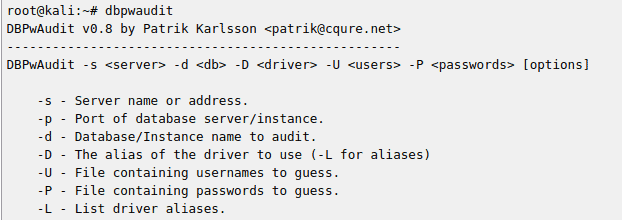

24. DBPwAudit

DBPwAudit es esencialmente un instrumento de Java que le permite realizar inspecciones en línea de la calidad de las contraseñas para algunos motores de bases de datos. El diseño de esta aplicación le permite agregar controladores de bases de datos adicionales al manual de JDBC simplemente reproduciendo los controladores JDBC nuevos.

La configuración del programa se realiza en dos archivos diferentes: el rules.conf se emplea para instruir a la aplicación en cuanto al manejo de los mensajes de error recibidos del análisis, mientras que el archivo aliases.conf se emplea para asignar los controladores a seudónimos.

La configuración del programa se realiza en dos archivos diferentes: el rules.conf se emplea para instruir a la aplicación en cuanto al manejo de los mensajes de error recibidos del análisis, mientras que el archivo aliases.conf se emplea para asignar los controladores a seudónimos.

Sin embargo, la herramienta está verificada y funciona de manera flexible con MySQL, Oracle 8/9/10/11, Microsoft SQL Server, IBM DB2 Universal Database 2000/2005. El programa está preconstituido para los controladores mencionados, aunque no se envía con estos debido a problemas de licencia.

25. HexorBase

HexorBase es un programa de banco de datos, que está diseñado para ejecutar y verificar numerosos servidores de bases de datos instantáneamente desde un lugar central. La aplicación es experta en ejecutar ataques de fuerza bruta y consultas SQL contra servidores de bases de datos mutuos, incluidos PostgreSQL, MySQL, Microsoft SQL Server, SQLite y Oracle.

También permite el enrutamiento del paquete a través de sustituciones o, en algún momento, incluso a través de “travesuras giratorias de Metasploit” para interconectarse con servidores distantes e inalcanzables que están ocultos dentro de las subredes limitadas.

Esta herramienta de piratería ética puede funcionar en Windows y Linux, que ejecutan lo siguiente: python-qscintilla2, python-pymssql, python-mysqldb, python-psycopg2, python-qt4, python, cx_Oracle.

26. Inguma – Penetration Testing Toolkit

Este programa es un conjunto de herramientas de examen de penetración fuerte, que está completamente escrito usando python. La aplicación consta de módulos para descubrir hosts, recopilar información sobre los objetivos fuzz, forzar los nombres de usuario y contraseñas potencialmente y explotar para numerosos productos.

Todo esto lo ha convertido en una de las herramientas de prueba de penetración invencibles. En realidad, estaba principalmente orientado a atacar los sistemas relacionados con Oracle, pero también puedes usarlo para todo tipo de configuraciones. Pero, lamentablemente, actualmente la aplicación no puede funcionar con Win32. Nuevamente, el problema con la biblioteca Scapy y los sockets RAW no funcionan para Win32. Pero, si actualmente está operando Win2k, es posible que tenga menos dificultades.

Todo esto lo ha convertido en una de las herramientas de prueba de penetración invencibles. En realidad, estaba principalmente orientado a atacar los sistemas relacionados con Oracle, pero también puedes usarlo para todo tipo de configuraciones. Pero, lamentablemente, actualmente la aplicación no puede funcionar con Win32. Nuevamente, el problema con la biblioteca Scapy y los sockets RAW no funcionan para Win32. Pero, si actualmente está operando Win2k, es posible que tenga menos dificultades.

27. ProxyChains

Un servidor proxy se refiere a un software o sistema informático dedicado que se opera en una computadora de este tipo que actúa como un árbitro entre una herramienta final como una computadora y un servidor adicional que responde a la solicitud de servicio de cualquier cliente.

A través de la conexión a internet mediante proxies, la dirección IP de un cliente permanece en secreto. En lugar de mostrar la dirección IP real, se muestra la dirección IP del servidor proxy. Así es como un proxy proporciona al usuario mayor confidencialidad.

A través de la conexión a internet mediante proxies, la dirección IP de un cliente permanece en secreto. En lugar de mostrar la dirección IP real, se muestra la dirección IP del servidor proxy. Así es como un proxy proporciona al usuario mayor confidencialidad.

Sin embargo, las características de este fabuloso ProxyChains son: puedes usarlo con servidores como Sendmail y squid; puede manejar fácilmente cualquier aplicación de cliente TCP; puede mezclarlo con tipos de proxy completamente diferentes en una lista; admite servidores proxy de HTTP CONNECT, SOCKS4 y SOCKS5; la aplicación también carece de cualquier tipo de técnica de opción de encadenamiento. Así es como ProxyChains lo ayuda a realizar una operación de piratería ética exitosa.

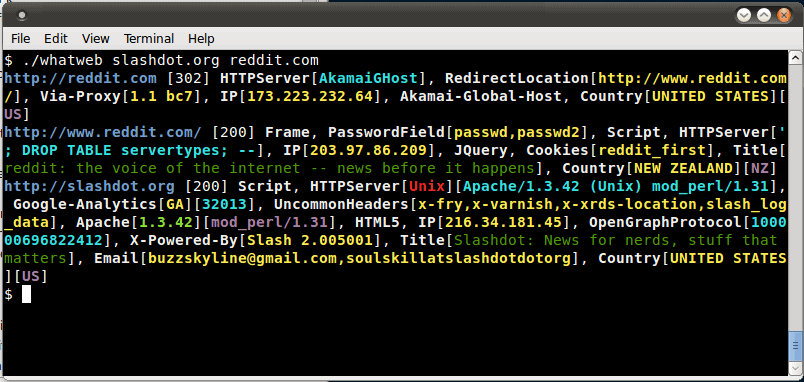

28. WhatWeb

WhatWeb es otra gran herramienta de piratería ética que puede identificar cualquier sitio web. El propósito del marco es informarle sobre las características y la funcionalidad de un sitio web. La aplicación identifica herramientas web que comprenden dispositivos integrados, sistemas de administración de contenido, conocidos como CMS, servidores web, plataformas de blogs, bibliotecas de JavaScript y paquetes de análisis/estadística.

Posee más de 1700 complementos, cada uno de los cuales está mecanizado para detectar algo alterado. Además, puede identificar errores de SQL, números de versión, módulos del marco web, ID de cuenta, direcciones de correo electrónico, etc.

Posee más de 1700 complementos, cada uno de los cuales está mecanizado para detectar algo alterado. Además, puede identificar errores de SQL, números de versión, módulos del marco web, ID de cuenta, direcciones de correo electrónico, etc.

Algunas de las características impresionantes son: disponibilidad de numerosos formatos de registro como ElasticSearch, SQL, RubyObject, Brief, Verbose, MongoDB, XML, MagicTree y JSON; ruedas el ajuste entre confiabilidad y sigilo/velocidad; regula la redirección de la página web.

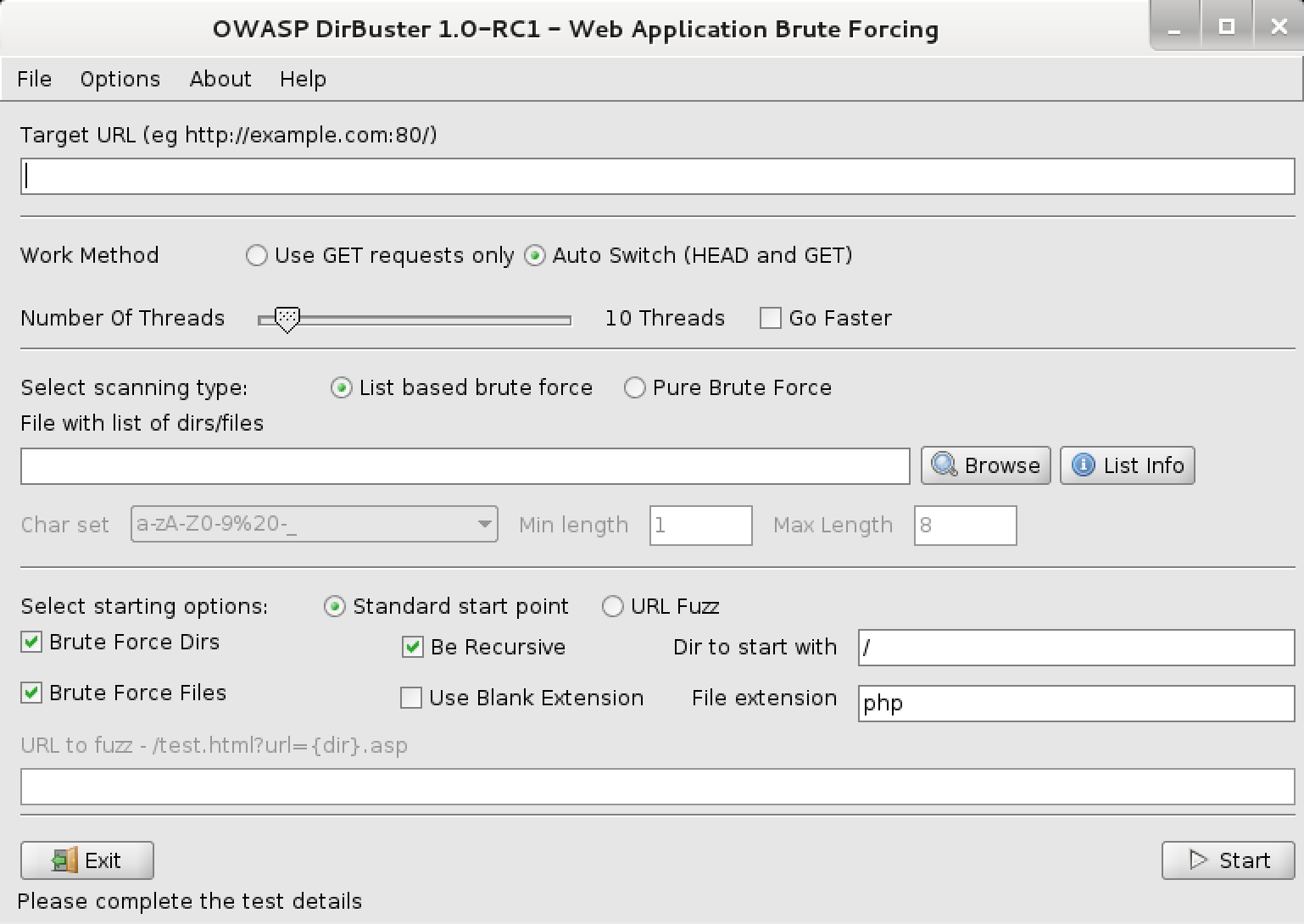

29. Dirbuster

Esta se considera una de las mejores herramientas de prueba de penetración que es esencialmente un programa java de subprocesos múltiples, que está destinado a nombres de fuerza bruta de los archivos y manuales en los servidores de aplicaciones/web. DirBuster intenta descubrir las aplicaciones y páginas ocultas de un servidor web.

Sea lo que sea, este tipo de herramienta suele ser tan valiosa como el archivo y la lista manual en la que aparecen. Se adoptó una metodología completamente diferente para generar esto. Finalmente, esta lista se creó desde cero, invadiendo Internet y reuniendo los archivos y el manual, que son esencialmente utilizados por los desarrolladores.

Sea lo que sea, este tipo de herramienta suele ser tan valiosa como el archivo y la lista manual en la que aparecen. Se adoptó una metodología completamente diferente para generar esto. Finalmente, esta lista se creó desde cero, invadiendo Internet y reuniendo los archivos y el manual, que son esencialmente utilizados por los desarrolladores.

La aplicación ofrece un completo 9, a diferencia de las listas que hacen que DirBuster sea tremendamente operativo para descubrir los manuales y archivos ocultos. Si es insuficiente, el programa incluye una opción para realizar una fuerza bruta no contaminada que obliga a que aparezcan los archivos y el manual no vistos.

30. Traceroute

Traceroute es una ayuda impresionante para la piratería ética que muestra la ruta y mide las suspensiones de tránsito de los paquetes a través de una red IP. Traceroute sigue funcionando hasta que todos los paquetes entregados desaparecen más del doble. Cuando se pierden, también se pierde el vínculo y ya no se puede evaluar la ruta.

31. HTTRACK

Es una aplicación de navegador fuera de línea gratuita y genial que le permite descargar un sitio web mundial desde Internet a un manual nativo mediante la construcción de todos los manuales de forma recursiva, obteniendo imágenes, otros archivos y HTML de un servidor específico a una computadora. Además, HTTrack actualiza un sitio imitado predominante y continúa con las descargas en pausa. No obstante, es completamente configurable y también posee un sistema de asistencia combinado.

Es una aplicación de navegador fuera de línea gratuita y genial que le permite descargar un sitio web mundial desde Internet a un manual nativo mediante la construcción de todos los manuales de forma recursiva, obteniendo imágenes, otros archivos y HTML de un servidor específico a una computadora. Además, HTTrack actualiza un sitio imitado predominante y continúa con las descargas en pausa. No obstante, es completamente configurable y también posee un sistema de asistencia combinado.

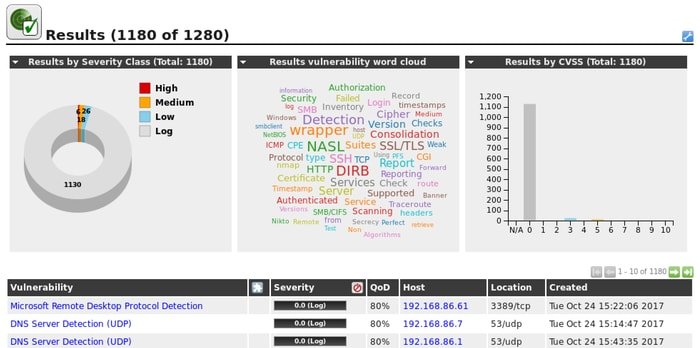

32. Openvas

OpenVAS es otro programa alucinante de algunas herramientas y servicios que ofrece una amplia e influyente exploración de susceptibilidad y resolución de administración de debilidades. Es una resolución de gestión de susceptibilidad efectiva bajo las ”Redes Greenbone” a partir de las cuales se financian las mejoras a la ”Comunidad de código abierto” desde el año 2009.

OpenVAS es otro programa alucinante de algunas herramientas y servicios que ofrece una amplia e influyente exploración de susceptibilidad y resolución de administración de debilidades. Es una resolución de gestión de susceptibilidad efectiva bajo las ”Redes Greenbone” a partir de las cuales se financian las mejoras a la ”Comunidad de código abierto” desde el año 2009.

Finalmente

Entonces, así es como las herramientas de prueba de penetración y piratería ética mencionadas anteriormente pueden ayudarlo con la piratería y la penetración con Kali Linux.