Tres vulnerabilidades encontradas en el subsistema iSCSI del kernel de Linux podrían permitir a los atacantes locales con privilegios de usuario básicos obtener privilegios de root en sistemas Linux sin parches.

Estos errores de seguridad solo pueden explotarse localmente, lo que significa que los atacantes potenciales tendrán que obtener acceso a dispositivos vulnerables explotando otra vulnerabilidad o utilizando un vector de ataque alternativo.

Los errores del kernel de Linux de 15 años

Los investigadores de GRIMM descubrieron los errores 15 años después de que se introdujeran en 2006 durante las etapas iniciales de desarrollo del subsistema del kernel iSCSI.

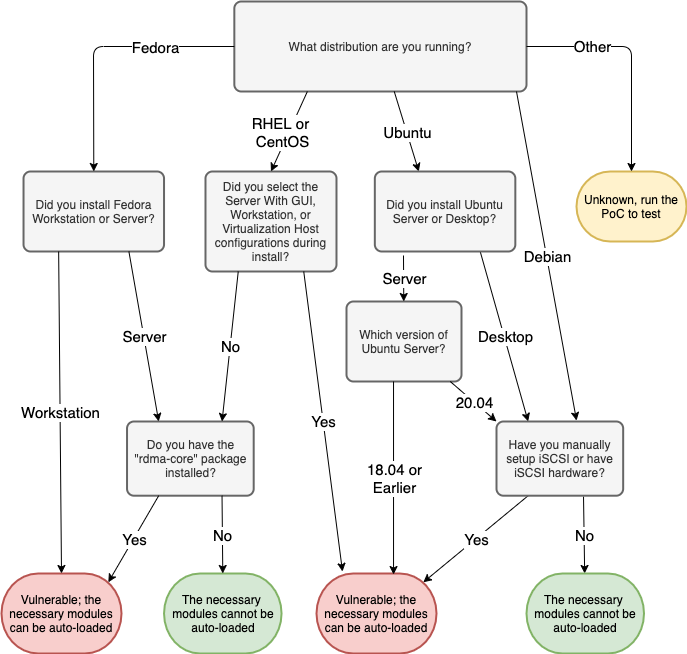

Según el investigador de seguridad de GRIMM, Adam Nichols, las fallas afectan a todas las distribuciones de Linux, pero afortunadamente, el módulo del kernel scsi_transport_iscsi vulnerable no se carga por defecto.

Sin embargo, dependiendo de la distribución de Linux a la que puedan apuntar los atacantes, el módulo se puede cargar y explotar para escalar privilegios.

“El kernel de Linux carga módulos porque se detecta nuevo hardware o porque una función del kernel detecta que falta un módulo”, dijo Nichols .

“Es más probable que se abuse del último caso de carga automática implícita y un atacante lo activa fácilmente, lo que le permite aumentar la superficie de ataque del kernel”.

“En los sistemas CentOS 8, RHEL 8 y Fedora, los usuarios sin privilegios pueden cargar automáticamente los módulos requeridos si el paquete rdma-core está instalado”, agregó Nichols.

“En los sistemas Debian y Ubuntu, el paquete rdma-core solo cargará automáticamente los dos módulos del kernel requeridos si el hardware RDMA está disponible. Como tal, la vulnerabilidad tiene un alcance mucho más limitado”.

Obtener privilegios de root a través de la omisión de KASLR

Los atacantes pueden abusar de los errores para evitar las funciones de seguridad de bloqueo de exploits, como la aleatorización del diseño del espacio de direcciones del kernel (KASLR), la protección de ejecución en modo supervisor (SMEP), la prevención de acceso en modo supervisor (SMAP) y el aislamiento de tabla de páginas del kernel (KPTI).

Las tres vulnerabilidades pueden conducir a la elevación local de privilegios, filtraciones de información y denegaciones de servicio:

- CVE-2021-27365 : desbordamiento del búfer de pila ( escalamiento de privilegios locales, fuga de información, denegación de servicio)

- CVE-2021-27363 : fuga de puntero del kernel (fuga de información)

- CVE-2021-27364 : lectura fuera de límites (fuga de información, denegación de servicio)

Las tres vulnerabilidades están parcheadas a partir de 5.11.4, 5.10.21, 5.4.103, 4.19.179, 4.14.224, 4.9.260 y 4.4.260, y los parches estuvieron disponibles en el kernel principal de Linux el 7 de marzo. No se lanzarán parches para versiones de kernels no compatibles con EOL como 3.xy 2.6.23.

Si ya ha instalado una de las versiones del kernel de Linux, su dispositivo no puede verse comprometido en ataques que exploten estos errores.

Si no ha parcheado su sistema, puede usar el diagrama anterior para averiguar si su dispositivo es vulnerable a intentos de explotación.

Fuente: blog.grimm-co.com.