Un prolífico grupo de piratas informáticos patrocinado por el estado de Corea del Norte se ha vinculado a una nueva campaña de espionaje en curso destinada a exfiltrar información confidencial de organizaciones de la industria de defensa. Al atribuir los ataques con gran confianza al Grupo Lazarus , los nuevos hallazgos de Kaspersky señalan una expansión de las tácticas del actor de APT al ir más allá de la gama habitual de crímenes motivados financieramente para financiar el régimen con problemas de liquidez.

Esta ampliación de sus intereses estratégicos ocurrió a principios de 2020 al aprovechar una herramienta llamada ThreatNeedle , dijeron los investigadores Vyacheslav Kopeytsev y Seongsu Park en un artículo del jueves.

A un alto nivel, la campaña aprovecha un enfoque de varios pasos que comienza con un ataque de spear-phishing cuidadosamente diseñado que finalmente lleva a los atacantes a obtener el control remoto de los dispositivos.

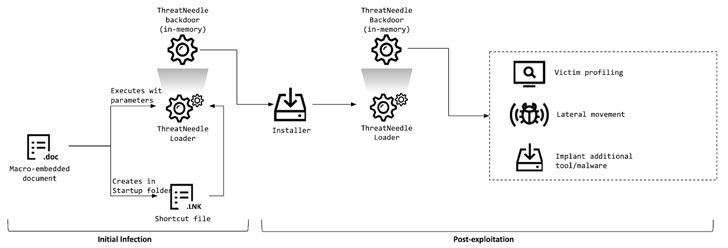

ThreatNeedle se envía a los objetivos a través de correos electrónicos con temas de COVID con archivos adjuntos maliciosos de Microsoft Word como vectores de infección inicial que, cuando se abren, ejecutan una macro que contiene código malicioso diseñado para descargar y ejecutar cargas útiles adicionales en el sistema infectado.

El malware de la siguiente etapa funciona incorporando sus capacidades maliciosas dentro de una puerta trasera de Windows que ofrece funciones para el reconocimiento inicial y la implementación de malware para el movimiento lateral y la exfiltración de datos.

“Una vez instalado, ThreatNeedle puede obtener el control total del dispositivo de la víctima, lo que significa que puede hacer de todo, desde manipular archivos hasta ejecutar comandos recibidos”, dijeron los investigadores de seguridad de Kaspersky .

Kaspersky encontró superposiciones entre ThreatNeedle y otra familia de malware llamada Manuscrypt que ha sido utilizada por Lazarus Group en campañas de piratería anteriores contra las industrias de criptomonedas y juegos móviles, además de descubrir conexiones con otros clústeres de Lazarus como AppleJeus , DeathNote y Bookcode .

Curiosamente, Manuscrypt también se implementó en una operación de Lazarus Group el mes pasado, que involucró apuntar a la comunidad de ciberseguridad con oportunidades para colaborar en la investigación de vulnerabilidades, solo para infectar a las víctimas con malware que podría causar el robo de exploits desarrollados por los investigadores para vulnerabilidades posiblemente no reveladas. usándolos así para organizar nuevos ataques contra objetivos vulnerables de su elección.

Curiosamente, Manuscrypt también se implementó en una operación de Lazarus Group el mes pasado, que involucró apuntar a la comunidad de ciberseguridad con oportunidades para colaborar en la investigación de vulnerabilidades, solo para infectar a las víctimas con malware que podría causar el robo de exploits desarrollados por los investigadores para vulnerabilidades posiblemente no reveladas. usándolos así para organizar nuevos ataques contra objetivos vulnerables de su elección.

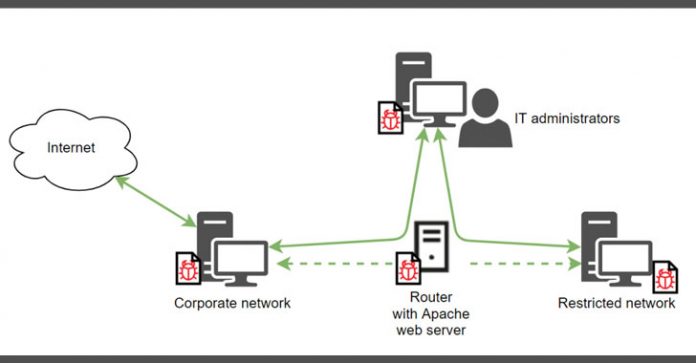

Quizás lo más preocupante del desarrollo es una técnica adoptada por los atacantes para eludir las protecciones de segmentación de red en una red empresarial sin nombre “obteniendo acceso a una máquina de enrutador interno y configurándola como un servidor proxy, lo que les permite exfiltrar datos robados de la intranet red a su servidor remoto “.

La firma de ciberseguridad dijo que las organizaciones en más de una docena de países se han visto afectadas hasta la fecha.

Al menos uno de los correos electrónicos de spear-phishing a los que se hace referencia en el informe está escrito en ruso, mientras que otro mensaje venía con un archivo adjunto malicioso llamado “Boeing_AERO_GS.docx”, posiblemente implicando un objetivo estadounidense.

A principios de este mes, tres piratas informáticos norcoreanos asociados con la división de inteligencia militar de Corea del Norte fueron acusados por el Departamento de Justicia de Estados Unidos por presuntamente participar en una conspiración criminal que intentó extorsionar $ 1.3 mil millones en criptomonedas y efectivo de bancos y otras organizaciones de todo el mundo. .

“En los últimos años, el grupo Lazarus se ha centrado en atacar a las instituciones financieras de todo el mundo”, concluyeron los investigadores. “Sin embargo, a principios de 2020, se centraron en atacar agresivamente a la industria de defensa”.

“Si bien Lazarus también ha utilizado anteriormente el malware ThreatNeedle utilizado en este ataque cuando se dirigía a empresas de criptomonedas, actualmente se está utilizando activamente en ataques de ciberespionaje”.