Microsoft dice que la cantidad de ataques de shell web mensuales casi se ha duplicado desde el año pasado, con un promedio de 140.000 herramientas maliciosas de este tipo que se encuentran en servidores comprometidos cada mes.Los web shells son herramientas (scripts o programas) que los actores de amenazas implementan en servidores pirateados para obtener y / o mantener el acceso, así como para ejecutar de forma remota códigos o comandos arbitrarios, moverse lateralmente dentro de la red o entregar cargas útiles maliciosas adicionales.

Se pueden implementar en una gran variedad de formas, desde complementos de aplicaciones y fragmentos de código PHP o ASP inyectados dentro de aplicaciones web hasta programas diseñados para proporcionar funciones de shell web y scripts de shell Perl, Python, Ruby y Unix.

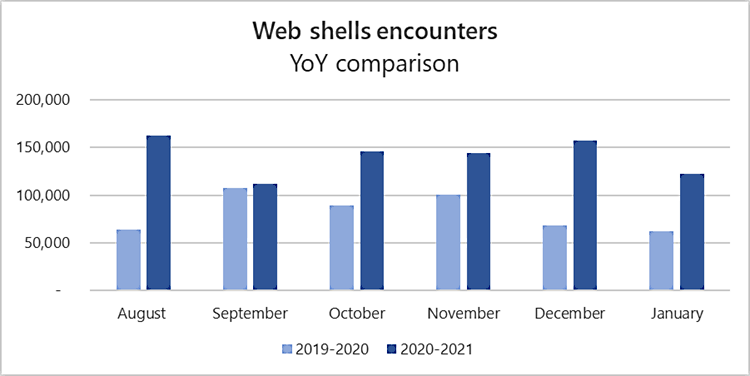

“Los últimos datos de Microsoft 365 Defender muestran que esta tendencia no solo continuó, sino que se aceleró: todos los meses, desde agosto de 2020 hasta enero de 2021, registramos un promedio de 140.000 encuentros de estas amenazas en los servidores”, dijo Microsoft .

El equipo de Microsoft Defender Advanced Threat Protection (ATP) detectaba un promedio de 77.000 web shells cada mes en función de los datos recopilados de aproximadamente 46.000 dispositivos distintos.

Microsoft también proporcionó algunos consejos sobre cómo fortalecer los servidores contra ataques que intentan descargar e instalar un shell web.

La lista de medidas preventivas que deberían evitar los ataques de shell web incluyen:

- Identifique y corrija vulnerabilidades o configuraciones incorrectas en aplicaciones web y servidores web. Utilice Threat and Vulnerability Management para descubrir y corregir estas debilidades. Implemente las últimas actualizaciones de seguridad tan pronto como estén disponibles.

- Implemente la segmentación adecuada de su red perimetral, de modo que un servidor web comprometido no ponga en peligro la red empresarial.

- Habilite la protección antivirus en los servidores web. Active la protección proporcionada en la nube para obtener las últimas defensas contra amenazas nuevas y emergentes. Los usuarios solo deben poder cargar archivos en directorios que puedan ser escaneados por antivirus y configurados para no permitir la ejecución o secuencias de comandos del lado del servidor.

- Audite y revise los registros de los servidores web con frecuencia. Sea consciente de todos los sistemas que expone directamente a Internet.

- Utilice el Firewall de Windows Defender, los dispositivos de prevención de intrusiones y el firewall de su red para evitar la comunicación del servidor de comando y control entre los puntos finales siempre que sea posible, limitando el movimiento lateral, así como otras actividades de ataque.

- Verifique su firewall y proxy perimetral para restringir el acceso innecesario a los servicios, incluido el acceso a los servicios a través de puertos no estándar.

- Practique una buena higiene de credenciales. Limite el uso de cuentas con privilegios de nivel de administrador local o de dominio.

Advertencia de shell web de la NSA

La Agencia de Seguridad Nacional de EE. UU. (NSA) también advirtió sobre los actores de amenazas que intensifican sus ataques en servidores web vulnerables para implementar puertas traseras de shell web en un informe conjunto emitido con la Dirección de Señales de Australia (ASD) en abril de 2020.

“Actores cibernéticos maliciosos han aprovechado cada vez cáscaras de Internet para obtener o mantener acceso en redes víctima”, la NSA dijo .

La NSA tiene un repositorio de GitHub dedicado con herramientas que las organizaciones y los administradores pueden usar para detectar y bloquear amenazas de shell web, que incluyen:

- Secuencias de comandos para la comparación de archivos “conocidos-buenos”

- Scripts, consultas de Splunk, reglas de YARA, firmas de red y Snort para detectar shells web

- Instrucciones sobre cómo utilizar las soluciones de respuesta y detección de puntos finales (Microsoft Sysmon, Auditd) para detectar shells web en Windows y Linux

- Reglas HIPS para permitir que el sistema de seguridad basado en host de McAfee bloquee los cambios en el sistema de archivos

Fuente: https://www.bleepingcomputer.com/